番外編その2/Prat3・・・Windows

2000ドメインと

Active Directory構築についての考察

さて、いよいよ今回はWin2000ドメインでのActive

Directoryの構築/運用

についてのいくつかの考察をお話します。今回の前提条件はあくまで

小規模のLAN/SOHO環境での運用法であり、ルータを独自には持たない

モデムorTAでのダイアルアップ接続環境での設定とします。また、Win2000の

新機能をなるべく使用した新規環境(NT4.0Serverが存在しない)の構築です。

このサイトをご覧の方には当てはまらないかもしれませんが、大規模な

ネットワーク、またNT4.0からの段階アップグレードを予定される方は、

相応の講習会/専門資料にアクセスされることをお奨めいたします。

まずはWin2000ドメインのインストールから

なにはともあれ、Win2000においてのドメイン構築はActive

Directoryの

インストールから始まります。インストールするためにはServerをドメインコントローラに

昇格させることが必要です。Professionalではドメインコントローラになったり

Active Directoryを構築させることはできませんので、注意してください。

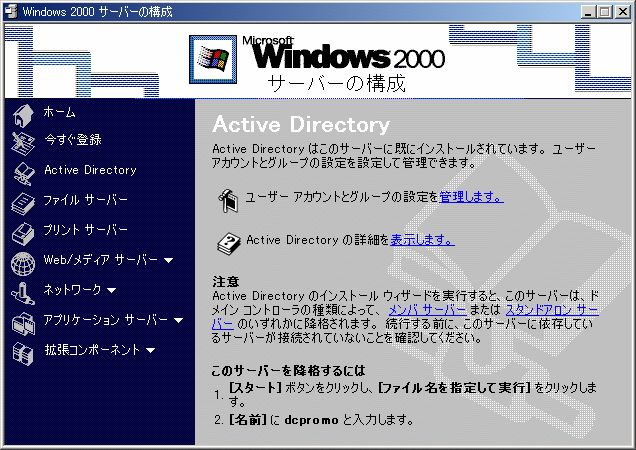

手続きはかなり簡単です。スタート>プログラム>管理ツール>サーバの構成 を

立ち上げて、“Active Directoryのインストール”のウィザードを呼び出します。

ここではインストール済みなため、降格の方法しか示されていませんが、

本来ならこの画面にインストール開始のリンクが出ています。分からなければ

“ファイル名を指定して実行”に“dcpromo”と入力実行すれば同じ効果が

得られます。

実際のインストールですが、文字通り新しいドメインのインストールということで

“新しいフォレストを構築する”>“(子ドメインでない)新しいドメインを設定する”流れ

でインストールしてください。ドメイン構築に携わる方なら十分新機能/用語等は

ご存知だとは思いますが、念のため簡単に用語を説明しておきます。

| サーバの種類 | ドメインに接続されているサーバには以下の種類があります。 内容によって使い方が変わってきます。

| ||||||

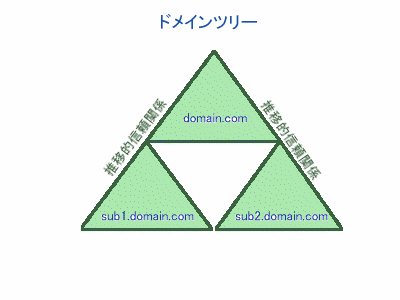

| 信頼関係とは | Windowsドメインは、要はあるコンピュータ群のグループ分けの 概念です。本来であればそこに所属しないコンピュータからの アクセスは一切受けつけません。しかし管理上の問題でドメイン を分けた上で、実際には同じネットワークとして互いにアクセス したい場合に、ドメイン同士で信頼関係を結びます。Win2000の 場合、いわゆる子ドメイン設定した場合には自動的に親ドメイン と信頼関係が構築される上、同じ親を持つ子ドメインに対しても 信頼関係が結ばれます。これを“推移的信頼関係”といいます。 | ||||||

| 信頼関係のスタイル | 信頼関係の結び方にはいくつかの方法があります。

| ||||||

| DNSサーバ | Win2000ドメインの構築にはDNSサーバが必要です。Win2000 ドメイン上のドメインコントローラを探すためにDNSが流用されるの ですが、この登録が可能なDNSサーバは限られています。多くの クライアントを自動でDNS登録するDynamicDNSという便利な機能 もあるのでWin2000付属のDNSサーバの使用をお勧めします。ま た“サイト複製トポロジ”という機能でもこのDNSサーバが参照され ます。DNSサーバの設定は別項でお話します。 | ||||||

| FSMOとは | “フィズモ”と呼びます。Win2000ドメインコントローラ(DC)はお互 いに複製しあうことでどのDCでも同じドメイン情報を認定/変更で きる機能を持っていますが、それでも一部の機能は特定のDCが 1台で受け持ちます。この機能は主にフォレスト全体の情報の保 存参照や、NT4.0PDC相当の機能の代行などです。(だからNT4. 0Workstationがドメイン参加できるのです)この機能を有するDC がFSMOということです。設定で変更することも可能です。 | ||||||

| 制限事項について | Win2000ドメインにはいくつかの制限事項があるようです。 ・先頭が数字のドメイン名は構築できない ・一度構築したドメイン名は対話的な変更は不可能 ・Win2000ServerをBDCとしてNTドメインに置くことはできない ・インストール時にNTFS5.0のドライブが存在しなければならない などです。事前にドメイン設計することが一般には勧められます。 |

このほかのインストール時のtipsを簡単に記述しておきます。主にDNSサーバに

ついての記述です。

| 使用ドメイン名について | 一般的には自分でJPNICから許可を受けたドメイン名を使用しま すが、テスト環境であれば未使用のドメインであれば特別な問題 はないと思います。しかしできればxxx.localとすると完全に未使 用が保証されたドメインに設定できます。他人のドメイン名を無断 で使うようなことはやめましょう。 |

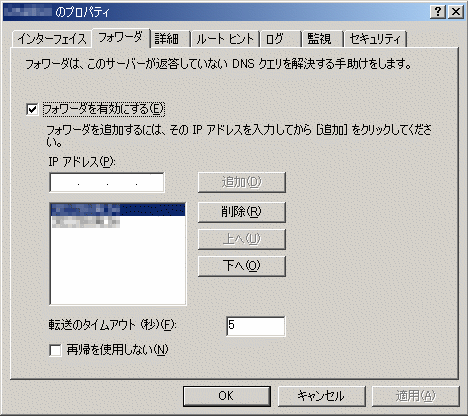

| DNSサーバの階層設計 | 一般にインターネット接続にISPへのダイアルアップを用いている ケースが多いと思いますが、この場合はWin2000DNSサーバの 上位DNSにISPのDNSサーバを割り当てる必要があります。この ため必要なことが“フォワーダの設定”です。DNSの解説は前回 の記述を参考にしてください。 |

| DNSサーバの自動設定 | Active

Directoryのインストールの際にウィザードでDNSサーバ の自動設定が選択できます。これは単純に“新しくDNSサーバを (自動で)設定する”を選べばいいのですが、全自動のためちょっ とした問題が現れます。DNSインストール時に他のDNSサーバが 見つけられない場合には自分自身を最上位のDNSサーバ(ルート DNSといいます)と勝手に認定してフォワーダの設定を受け付けな くなります。これを回避するには、ダイアルアップ等でインストール 前にインターネットに接続しておくことです。これにより、ルートヒン トと呼ばれる最上位のDNSサーバの検索等を行って、勝手に自分 をルートDNSとすることがなくなります。 |

| 自動設定と手動設定 | Win2000DNSサーバはDynamicDNS対応なので、いわゆる“Aレ コード”を手動で書き込む必要はありません。いわゆる前方参照 ゾーンはすべて自動で更新されます。必要であれば手動で後方 参照ゾーンを設定します。ちなみに前方参照ゾーンとは“ドメイン 名→IPアドレス変換”のことで後方参照ゾーンはその逆です。 フォワーダは手動で設定します。 |

フォワーダの設定ですが、これも簡単です。MMCコンソールの“DNS”から

DNS>(サーバ名)を右クリック>プロパティ でフォワーダタブが現れます。

ここで必要なISP等のDNSサーバのアドレスを追加すれば問題ありません。

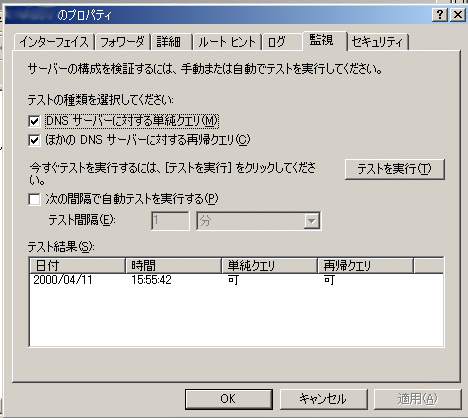

また実際に問題なく機能するかどうか、テストしたいのであれば、同じフォームの

監視タブからテストすることができます。単純クエリが直接のDNSサーバに対する

問い合わせ、再帰クエリはフォワーダ先のDNSからの問い合わせに対するものです。

その他に必要な概念について簡単にお話します。

| サイトとは | サイトとは簡単にいうと“高速LAN接続されたネットワーク群”とでも いえばいいと思います。ここでは、Ethernetで結ばれた同じ建物内 のLANネットワークとでも思えばいいでしょう。このネットワークのい くつかをWANで結んで広域ネットワークを構築したい場合、Win2000 ドメインでは“サイト間複製”というお互いのサイトにあるドメインコント ローラをもっとも効率よく複製するデータのやり取りを行います。これ を“サイト複製トポロジ”と呼んでいます。(WAN接続は低速なため、 データのやり取りがかなり手間取るのでLAN回線とは区別する必要 があるのです。) |

サイトとはそもそも、“物理的に同じ場所”のニュアンスで定義されている

ネットワークグループで、いくつかのサイト間のドメイン情報のやり取りを、

はっきりいえばWANをはさんだドメインコントローラのコピー動作を効率的に

行うためのものです。SOHO環境ではあまり問題にはならないと思いますので、

これ以上はここでは述べません。

Active

Directory の設計と構築

さて、ようやくActive

Directory 環境の設定です。Active Directoryの

設定ルールはさほど難しいものではありません。

| i)

設定はすべてグループポリシーオブジェクト(GPO)で行い、OUにリンクさせる ii)上位のOUにリンクしたGPOは、下位のOUに対しても同じく有効である iii)上位のOUと下位のOUのGPOの内容が矛盾する場合は近いもの(自分が所属 所属するOUから上位に向かって)が優先する iv)同一OU内での複数のGPOが矛盾する場合は上位のGPOが優先する v) 上記ルールを特定のOU間では変更したい場合、別途設定できる |

さっそく設定・・・と行きたいところですが、その前にまずは構築のための

設計をしなければなりません。どうしてもすぐに使いたい/あるいはGPOの

ことは意識しないで、検索目的のみでActive Directoryを使うのであれば

デフォルトの状況で使うことも悪くありません。しかしその場合はActive Directoryの

機能の半分も使えないこと、またきちんとGPO設定できるのはドメイン全体と

ドメインコントローラだけだということを覚えておいてください。(どちらも

デフォルトでGPOがリンクされています)

AD設計に関する考察とは?

Active

Directoryの設計に欠かせない要素はいくつもありますが、

やはり最初に決めることは、どんなユーザーはどのくらいの数でどのような

状況で使用するのか?といったことだと思います。ユーザーがどのような形で

グループ分けできるのかということも、組織立った管理という問題から考慮

する必要があるでしょう。以下に書き出します。

| ユーザーの種類 | 当たり前のことですが、会社内や家族等の“ある程度の情報の 共有が許される”ユーザーのみの環境か、外部の取引先、はた また、“通りすがりの”不特定ユーザーなどセキュリティにことさ ら気をかけるべきユーザーを想定するかで変わって来ます。必 要に応じて、強力なセキュリティグループを設定する必要が出て くるかもしれないのです。 |

| ユーザー/ネットワーク の規模 |

これも大事な問題です。ユーザーアカウント数が大量にある場合 や接続コンピュータ数が大量(大規模な)場合はある程度、OU 階層化などで組織を分けなければなりません。この場合も分け 方に一工夫いるケースがあります。 |

| ユーザーの使用形態 | 一番最初に思いつくのは、“モバイルなユーザー”の存在です。 自分でノートパソコンを持ち歩き、日頃は所内でLAN接続、出先 ではPHSからのRAS接続・・・。などどいうユーザーがいる場合は このユーザーの便宜を図るのはもちろん、他の悪意のあるユー ザーの侵入は防がなくてはいけません。 |

| 共有リソースのアクセス 形態 |

共有リソースにアクセスするユーザーやグループをいくつかに分 けたい場合はこれをActive Directoryで設定しなければなりま せん。ただしADはあくまで“検索が可能かどうか”を決めるだけ で、共有リソースそのもののアクセスの可否は共有フォルダ/プ リンタのACL(Access Controll List)を設定する必要がありま す。 |

| ネットワークコンピュータ の管理 |

ユーザーレベルでのポリシー管理と同様に、ネットワーク上のコ ンピュータ単位で管理するポリシーも存在します。これはコンピ ュータアカウントの入ったOUにGPOをリンクさせることで実現しま す。 |

SOHOレベルではないかもしれませんが、この他にサイトレベルでの考察も

必要です。つまりWANを通じてドメイン環境がまたがったネットワークの場合、あるサイト

だけの組織を反映させたドメイン階層/OU構造は不適です。(これはのちほど

説明いたします)

これだけだと分かりづらいでしょうから、実際に私が構築したActive Directoryを

参考に、構築設計とその方法を検証していきましょう。

ドメインの設計について

通常SOHOやホームネットワークにおいては、個人レベル(少数社員や家族など)での

ユーザー管理になりますし、端末コンピュータ(ノードといいます)の数もそう多くは

ならないでしょう。このような構成のLANである場合は、ドメインは1つだけ設定すれば十分

です。NT4.0の時代は管理上の都合で(管理者が異なる場合含む)ひどい場合には

管理者数のドメインを設定するケースもありましたが、Win2000ではOU単位で管理の

委譲も可能です。私の環境でも単一ドメインで運用していますが、これで不具合を感じた

ことは、今のところありません。

例外として、きわめて独立性の高い(=ドメイン内の他のユーザーからもアクセス制限の

必要があるような)セクションを別途用意する必要がある場合はドメインツリーの構築が

必要なケースがあります。これはネットワーク内で開発などの“機密性が要求される”

セクションが必要とされた場合、考慮の必要があるところです。

もちろん“適用ルール(仕事環境)がまったく異なる”グループを同じドメインでくくることは

従来の観点からもふさわしくありませんから、この場合はドメインツリーを構成して、

ドメインごとで管理する方法がふさわしい場合も少なくありません。

Win2000においては、ドメイン構成のポイントは各ドメインの独立性と規模に依存

しています。NT4.0のような、管理上の便宜性には依存しないことに注意してください。

“SOHOレベルではドメインツリーは不要”だけでは、解説にならないでしょうから、

もう少し大きなネットワークを想定した一般的なドメイン構造についても説明しておきますね。

| シングルドメイン | 小規模なドメイン環境での基本的な構成。いわゆる単一ドメイン。 |

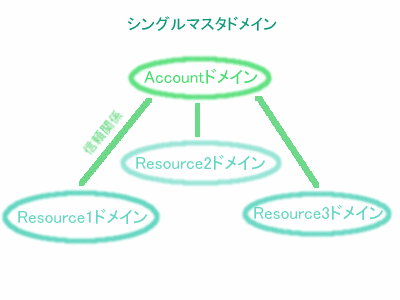

| シングルマスタドメイン | ドメインをシステムレベルで構成し、上位ドメイン(アカウント用な ど)から下位ドメイン(リソース用など)へ一方的に参照可能にす るドメイン構成。ユーザー情報とリソース情報を別管理する構成の ため分かりやすいが、組織レベルの管理の反映が難しい欠点が あります。(ユーザー情報を部署別に分けなければならない場合 等) |

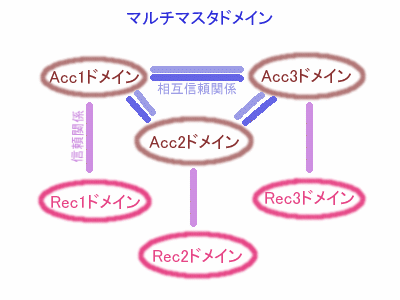

| マルチマスタドメイン | シングルマスタドメインの欠点である“組織を反映したドメイン構 成”を考慮したスタイル。基本的にシングルマスタドメインで構築 されたアカウントドメイン同士を“相互信頼関係”で結ぶことで、 管理者の管理上の便宜と組織のポリシーを反映させた構成を作 れます。ただし、ドメイン数が増大し煩雑化します。 |

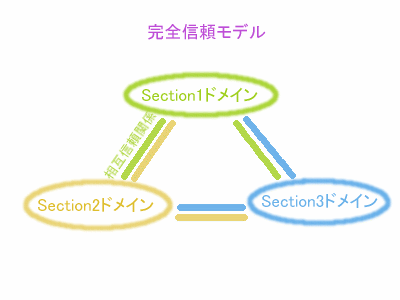

| 完全信頼モデル | 組織レベルで構成されたドメイン同士を、“信頼関係”で相互接続 したドメイン構成。それぞれの管理者(ローカルなドメインでの)に は管理しやすい反面、すべてのドメインを同時に管理する“エンタ ープライズ管理者”には非常に把握しにくい構成です。 |

シングル(マルチ)マスタドメインも完全信頼ドメインも、共に長所・短所があります。Win2000

ドメインではこれらの短所を補うべく、ドメインツリーやOUを有効に活用します。

これがWin2000のドメインツリーという概念ですが、ここで重要なことは

domain.com を通じて sub1.domain.com と sub2.domain.com 双方がお互いにドメインを

参照しあうことができます。これが“推移的信頼関係”というものですが、この特性を

生かせばいろいろなドメイン構成が可能になってきます。

| シングル(マルチ)マスタ モデル |

上位ドメインをアカウント用、下位ドメインをリソース用に使用 します。各ドメインの規模が小さい場合はドメイン分けせずに OUで使い分けるのが得策です。マルチマスタの場合も規模 が小さい場合はOUでアカウントドメインを分けると便利です。 規模が大きい場合は完全信頼モデルを流用するといいでし ょう。 |

| 完全信頼モデル | 完全信頼モデルの場合は、ドメインの使用状況で違ってきま す。メインとなるドメインが1つあり、サブ的な意味でいくつか ドメインを立てる場合は、メインなドメインを上位にしたドメイン ツリーを構築します。ところが各部署を完全に独立して平等に ドメイン構築する場合はドメインツリーの最上部に“トップドメイ ン”と呼ばれるいわばダミードメインを立ててその下に平等に 各部署のドメインを子ドメイン構築する方法もあります。この子 ドメインの下にさらにドメインを用意すれば、いわゆる“マルチ マスタモデル”とすることができます。 |

OUの構築方法とは?

いよいよ実際にActive

Directoryをカスタマイズしてみましょう。ドメインは

単独ですから、この場合はOUの構築ということになります。私が運用している

chabnetドメインについてさっそくみていきます。

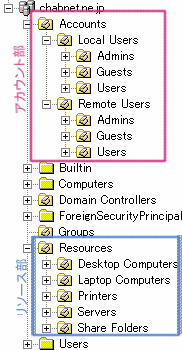

こちらをご覧いただければお分かりのように、私はOUを使って、

いわゆる“シングルマスタスタイル”のオブジェクト管理を行っております。

赤い範囲がアカウントオブジェクト、青い範囲がリソースオブジェクトを管理

するためのOUに割り当てています。OUはそれぞれ階層化されて管理

されていますが、これについての私なりの根拠を述べておきたいと思います。

私のネットワークでコンピュータを使用するユーザーはおおむね2通りです。

| LocalUser RemoteUser |

:実際に私の自宅に来訪してコンピュータを使用するユーザー :VPN(仮想プライベートネットワーク)でドメイン参加してくるユーザー |

前者はいわゆる“ローカルユーザー”であり、後者はインターネットを通じてアクセス

してくる“リモート参加なユーザー”ということができます。この二者は当然その環境が

異なります。

ローカルなユーザーの主目的は“インターネットを楽しむ”ことであるため

その方面では自由に使ってもらう必要がありますが、アプリケーションのダウンロードや

インストールは、かなり制限させてもらうケースが出てきます。また、個人的な

メール等のやり取りも独自アカウントを持たない関係で控えてもらう必要があるでしょう。

つまり、特定のアプリケーション(メーラー)等は使えないということになります。

一方リモートでドメイン参加してくるユーザーはスキル(PCの理解度)が深く、その

使用目的も様々です。なるべくクライアントのPCの設定は自由にやっていただいて

その一方ドメイン環境でのルールにはきちんと則っていただく、という設定が必要です。

もちろん両方のユーザー群に“例外”がありますから、これにも個々に対応する必要が

出てはきますが、これは後述します。なおVPNとはインターネットを通じてお互いが

LAN接続しているようにふるまえる、VLANと呼ばれる技術の1つです。

一番下層のAdmins/Guests/Usersとは、このドメイン上でのユーザーのアクセス状況で

分けています。

| Admins Guests Users |

:ドメイン上の管理権限を与えられたユーザー。ドメインに詳しい知識がある。 :ごくたまにドメインにアクセスするユーザー。比較的初心者。 :よくドメインにアクセスして一般的に使用するユーザー。普通にPCが扱える。 |

#もちろんこれは便宜上です(笑) 決してユーザーの皆さんのスキルを断じてるのではありません。

同様にリソースについても種類別にOUを用意して、オブジェクトを配置しています。

| Desktop

Computers Laptop Computers Printers Servers Share Folders |

:一般的なデスクトップのコンピュータ用。 :同じくこれはノートパソコン用。 :プリンタ用。本来はつながっているコンピュータオブジェクトにあります。 :このServerはドメインコントローラではなくてメンバサーバ用です。 :共有フォルダ専用。この場合は単にショートカット的な役割を果たします。 |

アカウント部とリソース部で分けることにより、アカウントに対するポリシー適用と

リソースに対するポリシー適用を完全に分けて管理できます。これはいわゆるOUでの

“シングルマスタモデル”的構築です。単一ドメインであってもOUを使えば

このように簡単にオブジェクトを分けて管理することが可能です。

OUとGPOの設定方法

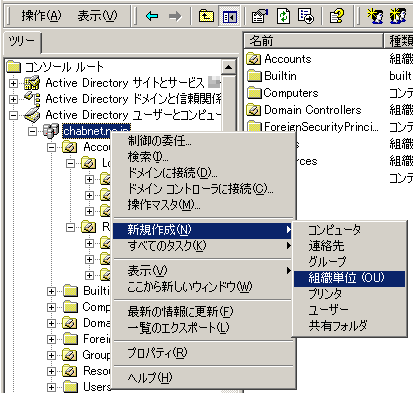

OUの配置設計がすんだら、さっそくOUを配置します。OUをはじめ

Active Directoryオブジェクトの新規配置はきわめて簡単です。

管理ツールの“Active

Directoryユーザーとコンピュータ”でもいいですし、

MMCコンソールのスナップインでもOKです。このツールで必要なドメインないしはOUを

右クリックしてオブジェクトを選択、作成します。その種類や内容については前回の

記事を参照してください(こちらから) 設定自体は殆どが名前といくつかの項目を設定する

だけですから、戸惑うことはないでしょう。OUの場合は名前を与えるだけになっています。

ここではアカウント部/リソース部ともに一番深い階層のOUにユーザーアカウントや

コンピュータアカウントのオブジェクトを配置しておきます。私のユーザーアカウントは

仮にAccounts\Local Users\Admins OU内にあるものとします。

さて、いよいよOU階層に従って、GPO(グループポリシーオブジェクト)を配置

設定していきます。まずはこちらをご覧ください。

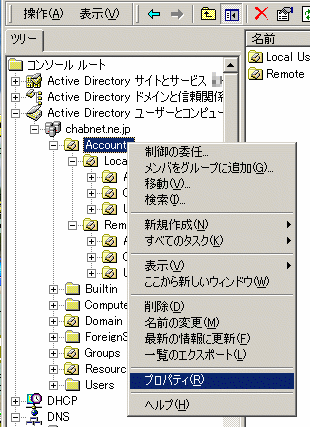

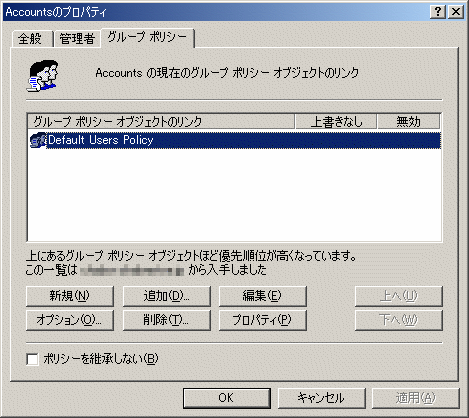

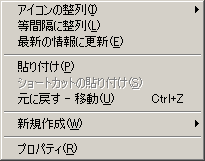

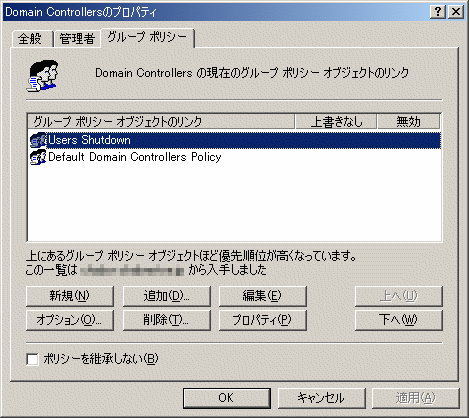

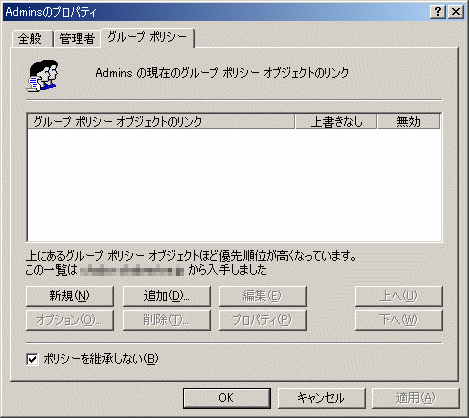

Accounts

OUを右クリック>プロパティ>グループポリシータブから

グループポリシーの設定画面が呼び出せます。簡単にいろいろな操作ができますが、

まずは新規ボタンで適当な名前のGPO(ここでは上記の名前)を作成後、

編集ボタンで、内容を決めていきます。(初期の状態では、すべて未定義になっています)

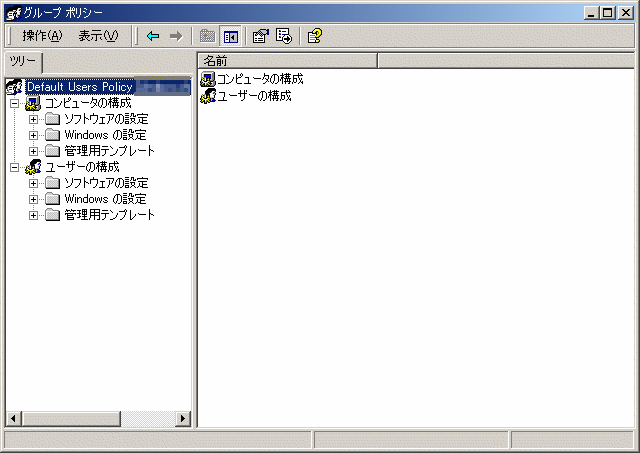

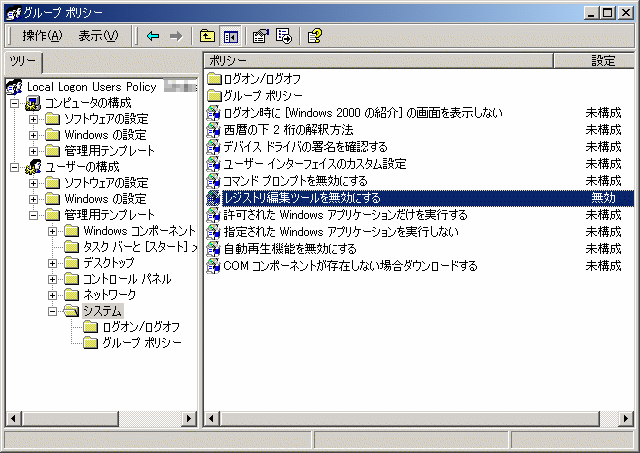

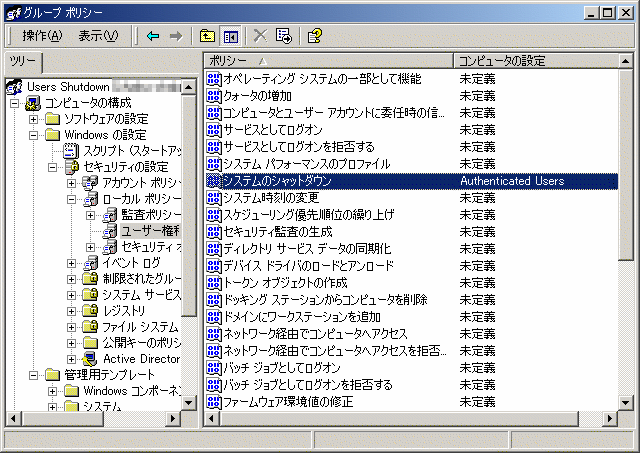

これがグループポリシーエディタと呼ばれるGPOの内容を編集するツールです。

GPOはいくつでも設定できるので、新しいものは白紙の状態ですし、すでにあるものも

呼び出せばこのツールで編集することができます。

まず目を引くのが“コンピュータの構成”と“ユーザーの構成”ですが、これは

わけがあります。実はポリシーに関しては、コンピュータ自体に設定するものと

ユーザーレベルで設定するものに分かれます。内容によって設定する場所が異なるので

注意が必要です。簡単に内容を書いておきます。

| コンピュータの構成 | この設定はクライアントPCやドメインコントローラ其々に設定 されるポリシーです。該当するコンピュータを使うユーザーす べてに適用される内容になっています。(管理者も例外では ありません) 主な内容はそのコンピュータ独自の設定、例 えばログオンできるユーザーの種類やネットワーク上でのそ のマシンができること/できないことなどが設定されます。 |

| ユーザーの構成 | この設定は逆に、ドメイン上でのユーザーの振る舞いや、設 定できる主に外見上の構成(デスクトップやIEのカスタマイズ など)の一元化やその許認可に関する設定を構成します。例 えば、デスクトップの壁紙を自由に変えることをできなくする、 あるいはインターネットからの怪しいソフトのダウンロードは許 可しないなど、ユーザーレベルでの使い勝手を決める内容で す。 |

| ソフトウェアの設定 | 詳細は別の機会に書きますが、クライアントPCやそこにログ オンするユーザーに対して、サーバ側から新しく使うアプリケ ーションを指定できます。ユーザーが新しいアプリケーション を使う必要が生じた場合に自動的にインストールする機能な のです。 |

| Windowsの設定 | これは主に、コンピュータの設定においての様々なWindows 上の設定を決めるものです。ここをうまく使うと、特定のユー ザーやグループだけに特別な権利(ログオンやシャットダウ ン)を与えることができます。 |

| 管理用テンプレート | これは逆に、ユーザーレベルでの様々な使い勝手をGPOで 決めるものです。基本的にはユーザーが可能な設定操作を 制限したり、あるいは強制的に決めてしまったりします。一見 不便なことのように思えますが、こうすることでコンピュータの 設定を壊してパソコンが使用不可・・・などということが少なく なるでしょう。この設定がきちんとできていれば、ユーザーは “おっかなびっくり”パソコンに触らなくても大丈夫になります。 |

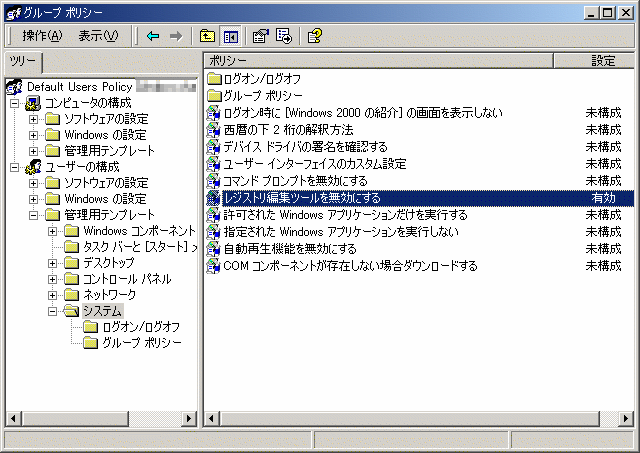

では実際に、この白紙GPOに必要なポリシーを設定してみましょう。

とりあえず試験ですから、簡単に決めます。例えばregedit.exeという管理用ツール

を皆さんはご存知だと思います。(レジストリ編集ツールです) これは管理者には

必要なものですが、一般ユーザーが不用意に触れると最悪Windowsの設定が破壊

されてしまうのです。私のPCをローカルで使うユーザーはもちろん、ネットワークに接続

してくるユーザーにもできれば使ってほしくはありません。これの使用をすべての

ユーザーで禁止してみます。

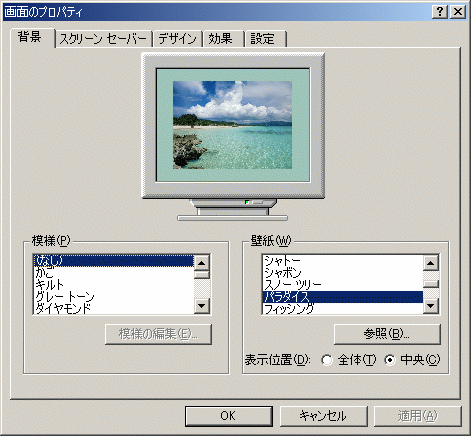

設定は簡単です。GPEの ユーザーの構成>管理用テンプレート>システム を

クリックして右ペインに出ている“レジストリ編集ツールを無効にする”ポリシーを

ダブルクリックして“有効”に設定すれば自動で適用してくれます。もし反映されるのに

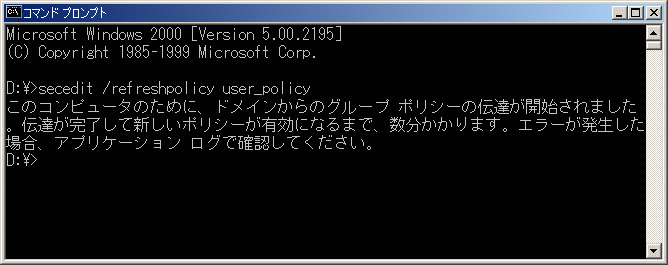

時間がかかる場合は、コマンドプロンプトの画面でこう入力します。

secedit /refreshpolicy user_policy

これで数分後にポリシーが反映されるでしょう。

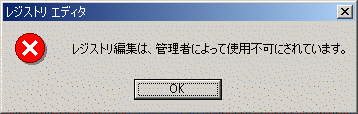

しばらくたったら、“ファイル名を指定して実行”にregeditと入力実行してみてください。

こんな風に出るはずです。

これがグループポリシーの設定です。ここではAccounts

OU以下のすべてのOUに

あるユーザーオブジェクトが対象です。たとえあなたが管理者アカウントだったとしても

しても、該当するOUの範囲にユーザーオブジェクトがある限り、この設定は有効です。

次にもう少し詳細な設定を行いましょう。今Accounts OU内全部のオブジェクト対象の

設定を行いましたが、今度はLocal Users内のユーザーだけに当てはめたい設定を追加で行い

ます。これも同様に Local Users OUのプロパティ>グループポリシータブの編集ボタン

で

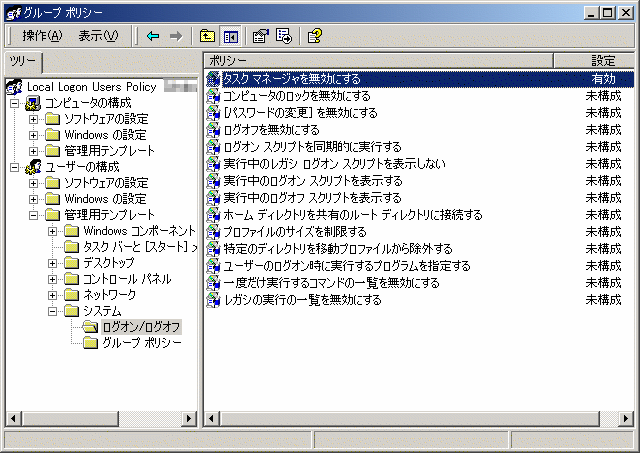

GPEから設定します。今度は少し違う設定内容です。

皆さんは“タスクマネージャ”というツールをご存知ですか?これは、例えば使用中に

特定のアプリケーションがハングアップした時などに、“それだけを”すばやく

終了させて復旧させたり、コンピュータの動作状況を観察したりするものです。

便利なものですが、これも使い道を間違えると“勝手に終了させてはいけないプログラム”

を終了させてしまい、パソコン設定の破壊につながります。他にもいくつか設定したい内容が

あるため、まとめて設定します。(全部には言及しません)

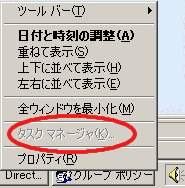

例えばこのように設定した後で、実際にどんな風に変わったか見てみましょう。

まずタスクマネージャが使えるかどうか?タスクバーを右クリックするとすぐに分かります。

表示がグレイアウト(灰色表示)で選択できなくなっています。

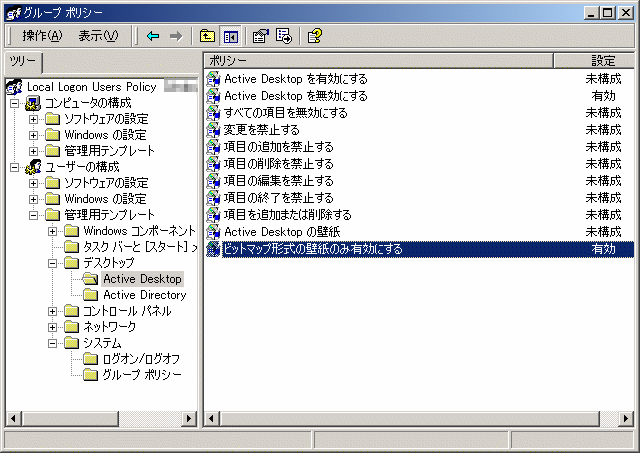

Active

Desktop機能(デスクトップにWebページを配置する機能)も無効にしました

から、デスクトップのプロパティからアクティブデスクトップ項目が消えています。また

壁紙もbmpファイルしか選択できなくしたので、表示項目が変わっています。

もちろん前に設定したレジストリ編集ツールは相変わらず使えなくなっているはずです。

これがGPOの階層化というものです。設定したOUの中にあるオブジェクトについてだけ、

すべてにわたって有効になります。この例ですと、レジストリエディタはどのユーザーも

使えなくなりますが、タスクマネージャはLocal Users OU内のオブジェクトにだけ

使えなくなるということです。

それでは万一上位のGPOと下位のGPOがまったく正反対の内容のポリシーを

設定した場合はどんなことになるでしょう?試しに今設定したLocal Users OUに

リンクしたGPOにAccounts OUで設定したのと正反対の内容を追加します。

つまりレジストリ編集ツールの使用を明示的に許可してみます。

しばらくすると、今度はレジストリエディタが使えるようになっているはずです。

これは単に再設定したために前の設定が置き換わったのではなく、相反するポリシー設定

が複数の関連するOUにリンクされた場合はオブジェクトに近い側から(つまり自分の所属

するOUから上位に向かって)設定を反映させるルールがあるためです。

この場合はLocal Users OUの最下層に納められたオブジェクトからみて

Local Users OUのほうがAccounts OUより近い場所にあるので、こちらの設定

が優先したわけです。もしこの設定がそっくり入れ替わった場合は、レジストリエディタは

相変わらず使えないままになるでしょう。

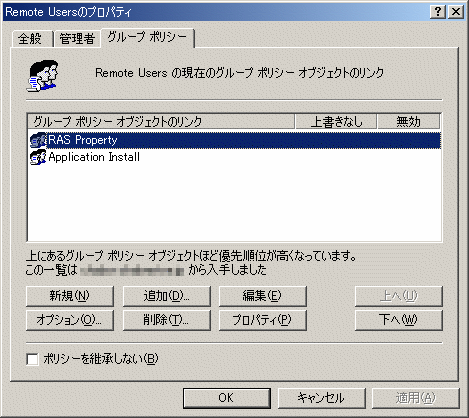

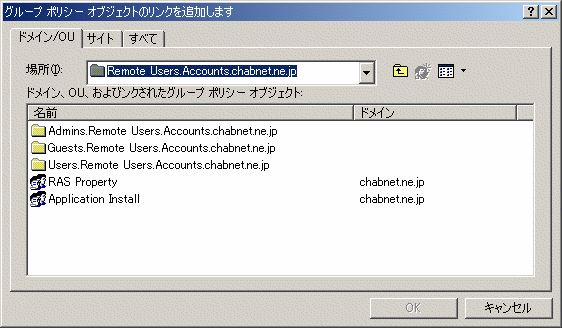

1つのOUに対して2つ以上のGPOをリンクさせることもできます。

これはVPNで接続してくるユーザーに対して、必要な設定を決めたRAS設定に関する

ものとアプリケーションのユーザー配布に関する設定を別のGPOで決めています。

このように1つのOUに2つのGPOをリンクした場合も、もちろん問題なく適用されます。

同じOUにリンクしたGPOで内容が相反する場合は“上に”あるものが優先になります。ちょっと

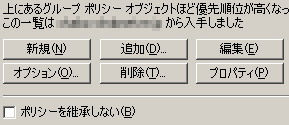

例をあげてみましょう。例えばドメインコントローラは本来、常に稼動させるべきものです。

例外として管理者によるシャットダウンや再起動があるのですが、今回はユーザーに

対してもシャットダウンができる設定にしてみます。

この場合は必要なGPOを上にもってくることで、すでに設定されている“シャットダウン可能

なセキュリティーグループ”を既存のものに上書きすることができます。内容はこんな

感じです。

ここのコンピュータの構成>Windowsの設定>セキュリティの設定 は大切な構成要素

です。ここで各セキュリティグループがそのコンピュータでできること/できないことを

セキュリティレベルで決めている項目なのです。ご自分のコンピュータの設定が

どうなっているか簡単に確かめたい向きはスタート>プログラム>管理ツール>

ローカルセキュリティポリシーまたはドメインコントローラセキュリティポリシーから

チェックできます。ただしローカルセキュリティーポリシーはドメイン環境下での

元でGPOの影響を受けている場合はそのGPOが優先されますので、お間違えないように。

このようにGPOのリンク方法によっていろいろな設定の仕方が可能になっています。さらに

様々なオプションによって、細かい設定が可能になっています。簡単に紹介します。

| 新規 | 新しいGPOを作成して、同時にOUにリンクさせます。 |

| 追加 | 現在存在するGPOをOUにリンクさせます。すべての OU/ドメイン/サイトにリンクしたGPOについて選択 可能です。 |

| 編集 | 選択したGPOの内容を変更するため、GPEを起動し ます。 |

| オプション | これは、PGOの上書きの有効/無効の指定や、OUに 対してのポリシー適用を有効/無効設定できます。 |

| 削除 | GPOをOUのリンクから削除します。一時的に“はず す”だけか、GPOそのものを消し去るか選択できます。 |

| プロパティ | 文字通りそのGPOの“属性”です。後述します。 |

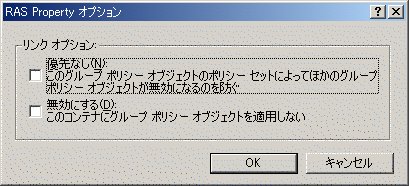

これはオプションの画面ですが、ここではここより下位のOU等にリンクされた

GPOによって自分の内容が変更(上書き)されて反映するのを防ぐオプションが

ついています。こうすることでGPOを割り込ませて設定させたり、逆に他から影響を

受けないGPO(下位に対して常に最優先な)を作ることが可能ですが、これはGPOの

本来のルールに反することですから、効果的に使用しましょう。万一GPOの設定等が

変更された場合にトラブルとなってしまい、原因がつかみにくくなってしまいかねません。

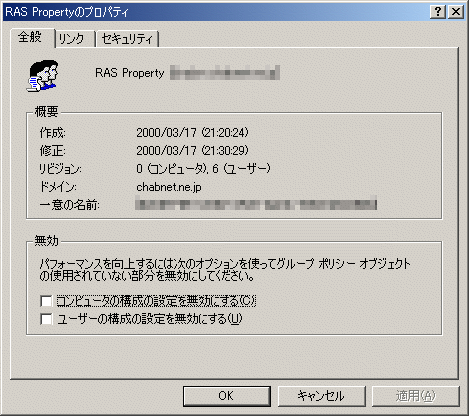

GPOのプロパティは3つの部分に分かれています。1つめがその有効範囲を限定

することですばやくGPOを適用させることができるオプション、2つめがGPOがどの

OUにリンクしているか確認するオプション、3つめがどのセキュリティグループが

どんな形でGPOの影響を受けるか設定するオプションです。上図は1つめの設定

画面で、GPOの“コンピュータの構成”と“ユーザーの構成”部分の未設定部分

をキャンセルするもので、これにより(GPOが実際に適用可能か確認しなくていい

ので)GPOのネットワーク内での適用のスピードが向上します。

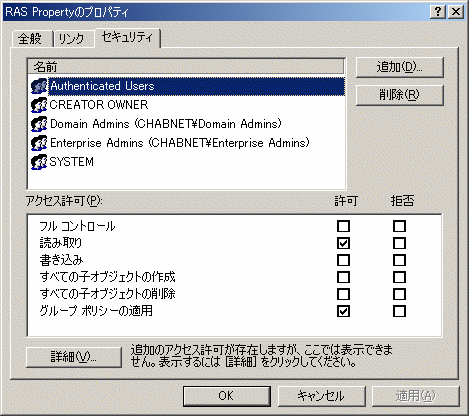

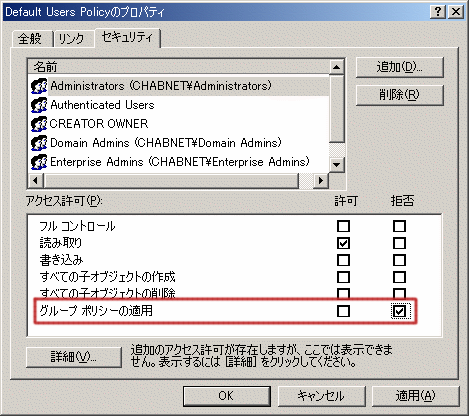

これがいわゆるAcccess

Control Listと呼ばれるものです。ここでは

該当するセキュリティグループがGPOに対してどんな権限でアクセスでき

るかを決定する項目です。実はかなり細かい決定も可能ですが、ここでは

主に画面に出ている設定項目で決定していきます。上の画像はデフォルト

でのACLの状況ですが、この設定ではうまくいかないため、変更を

加えなくてはならないケースも、出てきます。

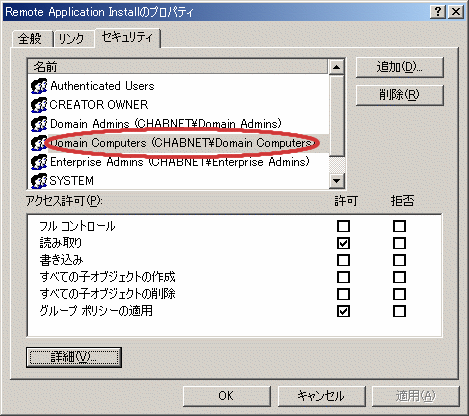

上の画面には最初のACLに“Domain

Computers”というグループが

追加されています。これはなぜ必要かというと、このGPOがユーザーアカウント

に対するものではなくて、コンピュータアカウントに対して有効に設定したい

ものだからです。この場合はデフォルト状態に“Domain Computers”グループを

追加して、コンピュータオブジェクトにGPOを適用させてあげないといけません。

右上の追加ボタンから追加できます。

最後の“ポリシーを継承しない”ですが、本来OUは上位のGPOによって

潜在的な影響を受けています。仮にOU内に何のGPOも設定されていなくとも

その上位のGPOの内容は引き継がれています。これの影響を避け、独自の

ルールをOUに設定させるケースに用いられます。私の場合は、Administrators

グループがUser用のGPO設定の影響を受けないよう、該当OUにチェックを入れて

回避しています。

特定のGPOだけを、特定のグループだけに適用あるいは非適用させることが

可能です。前述の“Domain Computers”の追加ですが、この場合は“Domain

Computers”というグループを追加することでこのグループに属するコンピュータ

アカウントに対してGPOを有効にさせています。まったく逆に特定のグループ

だけを特定GPOの適用から除く設定も可能です。希望するグループを追加して

“グループポリシーの適用”を拒否すればそうなります。

上図の場合はAdministratorsグループに対して、該当するGPOが無効になります。

この設定の場合は該当OUならびにその下位OUに対して拒否設定が有効になります。

関係のないOUに対しては、設定が生きないことに注意してください。

リモートアプリケーションインストールについて

一般にコンピュータで使用するアプリケーションは実際に使うコンピュータ自身に

インストールして使用しますが、LANなどで使う場合はすべてのクライアントに

管理者が手動でインストールしなければならないため、新規にアプリケーションを

導入するたびにかなりの手間がかかります。これを解消する方法には、アプリケーション

サーバという、クライアントから“リモートアクセスして”アプリケーションを使用

するための専用サーバを導入する場合もありますが、この場合はWebアプリケーションと

いうリモートを前提としたアプリケーションを使う場合が多いので、その内容が

限定されたり、構築の手間がかかったりするのです。

Windows2000では通常のアプリケーションを(ただし特定形式のインストーラを

使用します)LAN環境で他のクライアントが手軽かつ効率的にインストールできる方法が

用意されています。これがリモートアプリケーションインストールというものです。

サーバの共有フォルダやCD-ROMドライブをネットワークドライブに指定して

セットアップファイルにアクセスすれば似たようなことは可能ですが、Win2000の

リモートアプリケーションインストールには以下の違いがあります。

| i) | コンピュータ起動時またはユーザーが実際にアプリケーションを使用する時 に、全自動でインストールが行われる(割り当て)。もちろんユーザーが自身 でインストールするためにリストからの選択することも可能(公開)。 |

| ii) | 個々のコンピュータやユーザーについてインストールできるアプリケーション を、管理者側で指定できる。 |

“割り当て”というのは、基本的に管理者がコンピュータやユーザーに対して、

アプリケーションを自動的にインストールさせる機能で、コンピュータの起動時や

ユーザーが実際にそのアプリケーションを使う時に(アプリケーションへのショートカット

などをクリックした時など)インストール作業をおこないます。ユーザーはそのアプリケー

ションがインストールされているか否かということを気にすることなく、使いたいショート

カットやあるいはドキュメントファイル(MSWordやExcelなど)をクリックすれば、

それらのアプリケーションが使える環境にセットアップされます。

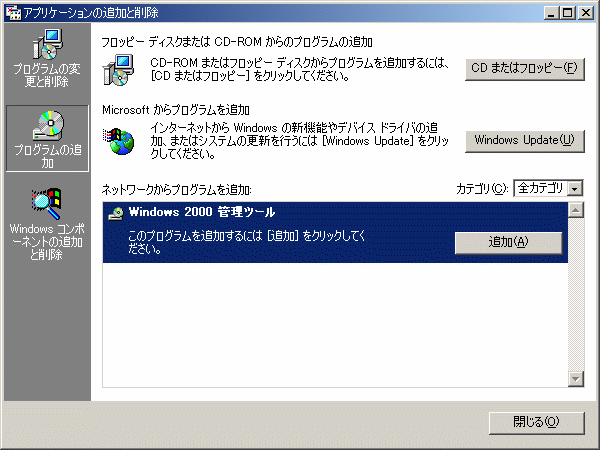

一方“公開”とは、管理者はあくまで“インストールできる環境”を提供するだけで

インストールする意思決定はユーザー側で行います。通常ユーザーが自身でインストール

することは権限で許可されていませんが、この場合は“アプリケーションの追加と削除”の

“プログラムの追加”の“ネットワークからプログラムを追加”で公開されたアプリケーション

からユーザーが選択することが可能です。

なお、このリモートアプリケーションインストールですが、LAN環境のみならず

WAN(電話回線等低速回線)でもサポート可能です。ただし著しく不効率な面(インストール

にきわめて時間かかかる等)のため、デフォルトでは設定されていません。GPOで設定を

変える必要があるのですが・・・みなさんご案内します?(笑)

アプリケーションの割り当て、公開の設定方法

それではさっそく、GPOからアプリケーションの割り当てや公開する方法に

ついて話します。まずは以下の考察が必要です。

| 割り当てか、公開か | インストールの選択をユーザーに一任するなら“公開”、管理 者が自動的にインストールさせるなら“割り当て”を選択する 必要があります。割り当てを行った場合は必要に応じてどん どんHDDを食いつぶしていきますので、容量が少ない場合は 公開のほうがいいケースもあるかもしれません。 |

| コンピュータか、ユーザーか | “割り当て”を選択した場合は、コンピュータに対するものか、 ユーザーに対するものかを選択します。コンピュータに割り当 てた場合は、その起動時にすべてのアプリケーションをインス トールします。ユーザーに割り当てた場合は、スタートメニュ ーにアプリケーションのショートカットができるだけで、あとは ユーザーがそのショートカットや該当するドキュメントファイルを クリックしたときにインストールすることになります。なおコンピ ュータに対して“公開”することはできません。 |

どちらか決定したら、次は公開/割り当てするアプリケーションのセットアップファイル

を用意します。有効なファイルはWindows Installerで構成されたmsiファイル、または

それ以外のインストーラで構成されたファイルを使用するためのzapファイルの2種類です。

現状ではzapファイルは手書きでテキストから作成しないといけないため、文法が

分からない方は、msiファイルでのご使用がメインとなるでしょう。確かWindows

Installer

で再パッケージするためのツールもあったようですが(機能限定版はBeta3にあった

かな・・・)おそらく有料で入手することになると思います。

#Win2000リソースキットにあるのでしょうか?

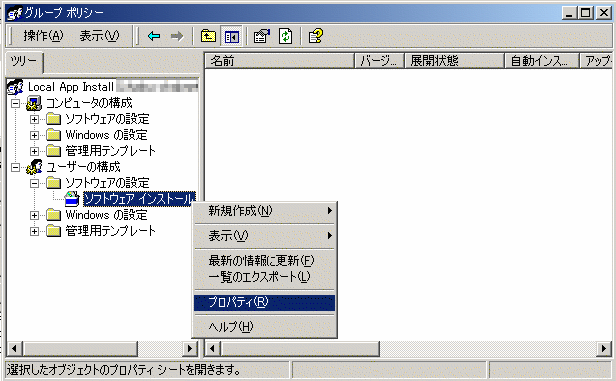

それはさておき、ファイルを用意したらこれを必要な共有フォルダに置いて、いよいよ

GPOの設定です。今回はユーザーに“公開”する設定です。まず必要なユーザーアカウントが

あるOUに以下のGPOを設定します。

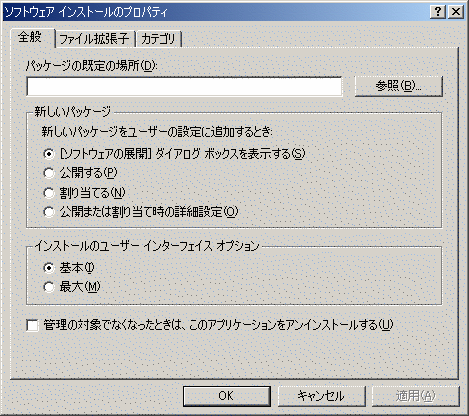

そこでまず、ソフトウェアインストールのプロパティで以下の項目を設定しておきます。

パッケージの既定の場所にまずは必要はセットアップファイルのあるフルパスを

UNC(共有フォルダ用のパス名)で記入しなければなりません。以下はデフォルト

で問題ないと思いますが、必要に応じて設定します。管理者が新しくパッケージを追加

する際に、設定によって公開/割り当てをその都度選択したり、あるいはどちらかの形式

で自動的に選択させることができます。またインストールの際に全自動でユーザー

に進行状況を知らせることなしに進めることもできますし、通常の手動インストール

と同様に画面を表示させることも可能です。そしてこのGPOをOUから切り離した際に

設定したアプリケーションをアンインストールする項目も用意されています。

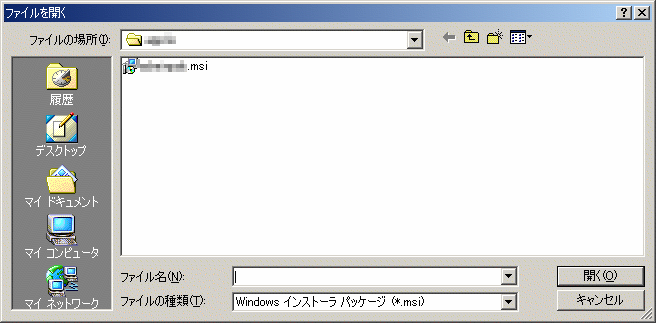

それでは実際に設定してみましょう。ソフトウェアインストールを右クリックして

新規作成>パッケージと選択すると、指定した共有フォルダ内からパッケージを

選択できます。

選択すると公開/割り当ての選択画面に変わると思いますから、決定してください。

プロパティで新規パッケージの選択を決定されている場合は、その方法で決定

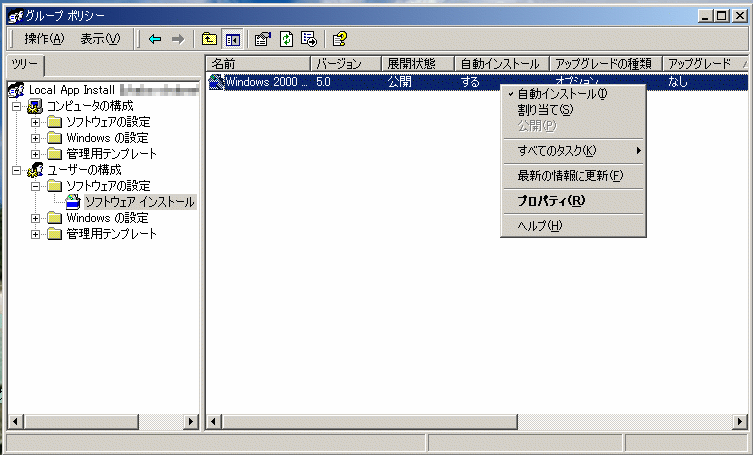

されます。すると以下のようになります。必要に応じて設定を加えてください。

右クリックで公開/割り当てを変更できます。ここに出てくる“自動インストール”

とは実は公開であっても、設定によっては関連付けられたドキュメントファイルを

クリックすると、ちょうど割り当てと同じようにインストールさせることが可能な

オプションです。またアップグレードとは、パッケージのアプリケーションがバー

ジョンアップした場合、新しいバージョンのパッケージと差し替えてインストール

したりするオプションです。

実はこの他にもサーバ側に様々な設定ファイルを置いて、これらをポリシー設定で

管理適用することで、クライアントの設定やアプリケーションの使用状況を常に

把握することがWin2000には可能です。また、万一クライアントがクラッシュ

した場合も、管理者はOSさえインストールし直せば(これさえリモートインストール

が可能です、方法は異なりますが)後はサーバにログオンさせればすぐに現状復帰

できる応用力を持った仕様になっています。この機能を総称してIntelliMirrorと

MSは呼んでいます。

GPOはそもそもコンピュータやユーザーの設定上の振る舞いを決めるものですが

実際はネットワーク上においてもその挙動や仕様が設定できるようになっています。

こんがらがると、がぜん難しく感じるActive Directoryですが、順序だてて構築

すれば、初歩についてはさほど難しくはないと思えます。おそらくこんな説明では

心もとないでしょうから、いくつかの参考書籍をご紹介しておきます。

| Windows 2000 World | IDGジャパンという会社が出しています。もともとNTのため の雑誌でしたが、Win2000の記事にリニューアルしました。 主に現場でシステム管理をされている方のための実際の操 作/管理の方法がていねいに書かれています。OSから勉強 したいという方に特にお勧めです。 |

| ASCIIムック Windows2000 | アスキーが不定期に刊行するWin2000に関する解析本。こ ちらは純粋にOSのアーキテクチャやハードウェア/ネットワ ーク関連の記事が中心です。管理の仕方というより構造や 基本原理の勉強に。ネットワークの基礎知識に関する記事 もそろっています。 |

| Microsoft TechNet | Win2000

Server使いには必須のWebサイト。Active Dire_ ctory をはじめ様々なホワイトペーパー(技術解説書)やオ ンラインセミナー等無料でアクセス可能です。難易度は比較 的高いかもしれません。こちらからどうぞ。 |

次回はIntelliMirrorに関するいくつかの項目についてお話

できればと思っています。筆が遅いのは謹んでお詫びいたします。