覚え書き (2) 〜 内容別設定方法 〜

今回からいよいよ設定内容にはいる。基本的にSOHOな設定になってしまうが、これはあくまで自環境での運用を主眼としている手前、お許しいただきたい。

実際の構築例

実際の構築となると、様々な状況がからむため、この例では最小環境で2つの例を想定しよう。ひとつはルータ(兼Fire Wall)の内側にあるVPN設定、もう一例としてお手軽なインターネット直づけVPNサーバである。今回は初歩編ということでリモートアクセスVPNを構築する。

標準的な VPN サーバ〜DMZ 上の VPN サーバ

通常のVPNサーバは外部からの攻撃を避け、他のリソースからアクセスしやすいようにDMZに配置する。通常はDMZもグローバルアドレスを割り当てWeb/mail等のサーバと並列する形で導入する。

VPN サーバに必要なリソース

まずVPNサーバはリモートアクセスとルーティングの機能を備えていなければならず、必ず2セグメントにアクセスできるインターフェイスを備えていなければならない。普通はNIC(Network Interface Card)を2枚備えたルータ形式となる。

VPNネットワークの場合、基本的にIPプロトコルで通信を行なう。TCP/IPプロトコルがない場合はIPXなど、ルーティング可能なプロトコルを代替でいれなければならない。なおNetBIOSはルーティング不可のプロトコルのため、利用はできない。

上記の要件を満たすリソースとしてNICを2枚導入したコンピュータにWindows 2000 Serverを導入する。

VPN サーバの設定方法〜ウィザード設定

VPNサーバの作成方法は、Windows 2000 Serverならばセットアップウィザードから設定でき、とても簡単だ。以下の手順で行うだけでよい。

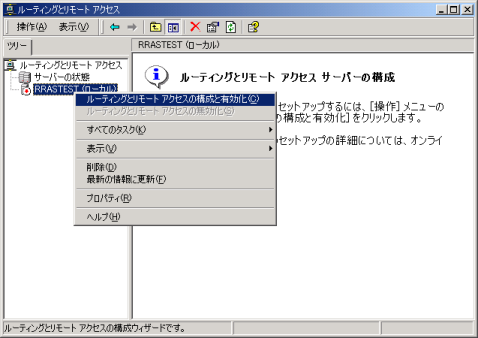

- [コントロールパネル]-[管理ツール]-[ルーティングとリモートアクセス] を開き、サーバ(ローカル)を右クリックして [ルーティングとリモートアクセスの構成と有効化(C)] をクリックする。

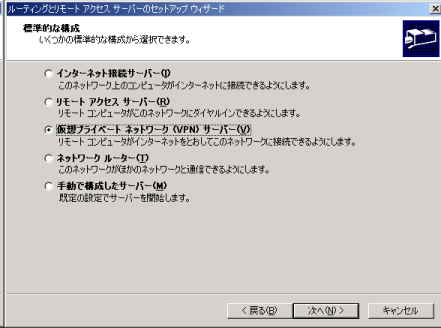

- セットアップウィザードが起動するので[次へ(N) >]を何度かクリックし、以下の画面を表示させたら、"仮想プライベートネットワーク(VPN)サーバー" を選択する。

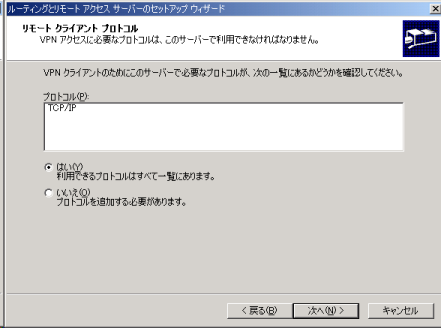

- 次に進むと以下の画面が出るので、確認して先に進む。通常はTCP/IPがインストールされていればいい。

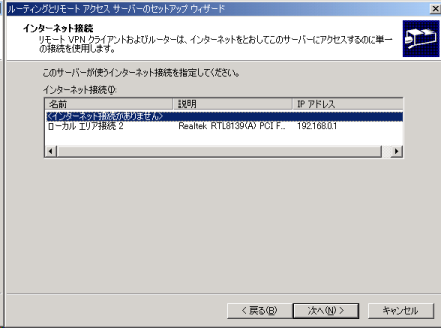

- 以下の画面が表示されたら、"WAN側のNICを選択する。WAN側がモデムボードや仮想NICの場合は下図のように "インターネット接続がありません" と表示されるので、それを選択する。なお、WAN側には設定完了後、自動的にVPNサーバに適応したパケットフィルタリング設定がされるので、注意する。

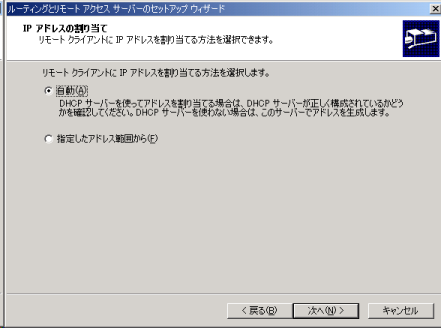

- 次に仮想サーバでのIPアドレスの割り当て方法を設定する。以下の画面から "自動" を選べばWindows 2000 Server上のDHCPサーバからアドレスを取得できるし、"指定したアドレス範囲" を選択するとVPNサーバ上の仮想的なDHCPがアドレスを割り振るようになる。

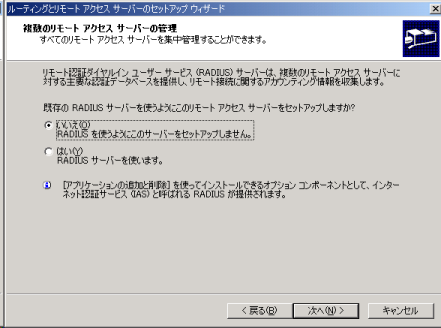

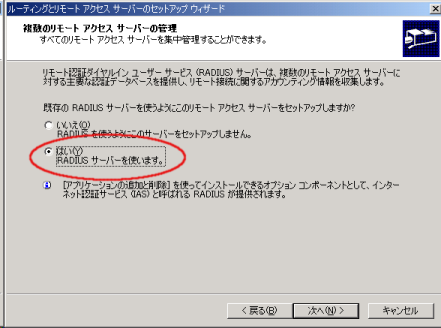

- 次に以下の画面が表示されるので、RADIUSサーバの利用の有無を選択する。必ずしも必要ないが、RADIUSサーバを利用するとリモートアクセス認証の一元化により、設定ポリシーなどを1台のサーバで設定できるので、さらに便利だ。

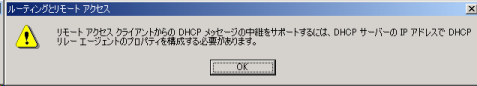

- 後は、自動的に設定が開始される。終了時に下記のメッセージが表示された場合、DHCPリレーエージェントの設定を後で行わなければならない。

VPN サーバの詳細設定 (DMZ 型)

設定が完了したら、設定全体をきちんと確認することが必要だ。以下順にあげていく。

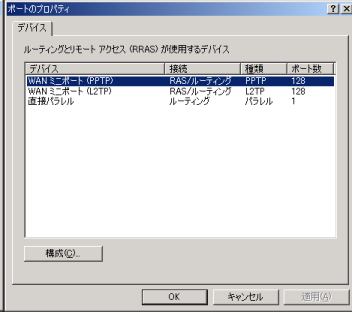

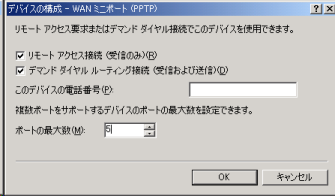

- [サーバ(ローカル)]-[ポート] を右クリック-[プロパティ(R)]から各デバイスのポート数を調整する。デバイスを選択して[構成(C)]を押すと右側の画面が表示されるので、[ポートの最大数(M)]で調節すればいい。

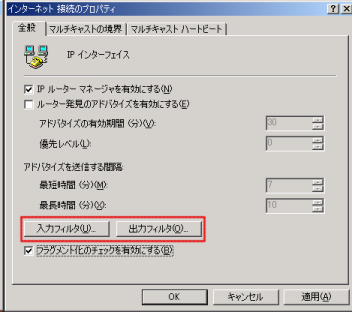

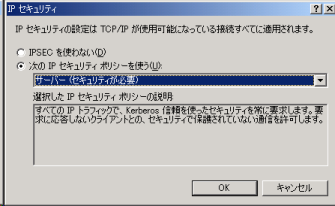

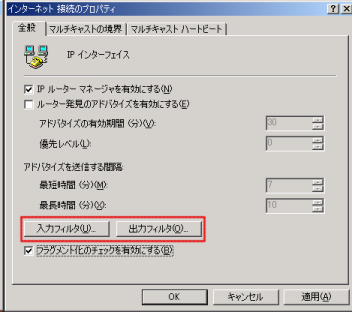

- [サーバ(ローカル)]-[IPルーティング]-[全般]から[(WAN側接続)] を右クリック-[プロパティ(R)]で以下の画面を呼び出し、[入力フィルタ][出力フィルタ]それぞれについて、パケットフィルタリングが適切かどうか確かめる。

パケットフィルタについては以下のようになっているはずだ。赤色はPPTP向け設定、青色はネットワーク間PPTP VPNなどでサーバ側も他のVPNサーバに発信が必要な場合に設定するオプション項目である。緑色はL2TP向けの設定だ。

パケットフィルタリング(入力) パケットフィルタリング(出力) 以下のパケットのみ通過(DROP)とする 以下のパケットのみ通過(DROP)とする 宛先アドレス 発信アドレス プロトコル 宛先ポート 発信ポート 宛先アドレス 発信アドレス プロトコル 宛先ポート 発信ポート VPNサーバのWANアドレス 任意 TCP 1723 任意 任意 VPNサーバのWANアドレス TCP 任意 1723 VPNサーバのWANアドレス 任意 47(番号) 任意 任意 任意 VPNサーバのWANアドレス 47(番号) 任意 任意 VPNサーバのWANアドレス 任意 確立済み TCP 任意 1723 任意 VPNサーバのWANアドレス 確立済み TCP 1723 任意 VPNサーバのWANアドレス 任意 UDP 500 任意 任意 VPNサーバのWANアドレス UDP 任意 500 VPNサーバのWANアドレス 任意 UDP 1701 任意 任意 VPNサーバのWANアドレス UDP 任意 1701

また、この場合FireWall上のフィルタリング設定は以下の通りになる。凡例は上記と同じだが、L2TP設定の場合にUDP 1701ではなくIPSec ESPに対応したプロトコル番号50を通過させる点に注意してほしい。なおオプションとして、AH認証(仮共有認証に利用するプロトコル)の場合は51プロトコル番号を通過させるようにする。

Firewallパケットフィルタリング(入力) Firewallパケットフィルタリング(出力) 以下のパケットのみ通過(DROP)とする 以下のパケットのみ通過(DROP)とする 宛先アドレス 発信アドレス プロトコル 宛先ポート 発信ポート 宛先アドレス 発信アドレス プロトコル 宛先ポート 発信ポート VPNサーバのWANアドレス 任意 TCP 1723 任意 任意 VPNサーバのWANアドレス TCP 任意 1723 VPNサーバのWANアドレス 任意 47(番号) 任意 任意 任意 VPNサーバのWANアドレス 47(番号) 任意 任意 VPNサーバのWANアドレス 任意 確立済み TCP 任意 1723 任意 VPNサーバのWANアドレス 確立済み TCP 1723 任意 VPNサーバのWANアドレス 任意 UDP 500 任意 任意 VPNサーバのWANアドレス UDP 任意 500 VPNサーバのWANアドレス 任意 50(番号) 任意 任意 任意 VPNサーバのWANアドレス 50(番号) 任意 任意 VPNサーバのWANアドレス 任意 51(番号) 任意 任意 任意 VPNサーバのWANアドレス 51(番号) 任意 任意

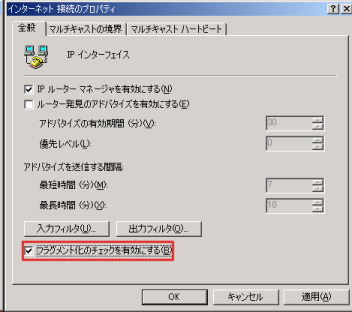

[(ローカル側接続)][内部][(WAN側接続)]それぞれについて、"フラグメント化のチェックを有効にする(B)" を有効にしておく。これはいわゆるDoS攻撃に対する防御策として有効であり、強く推奨するところだ。

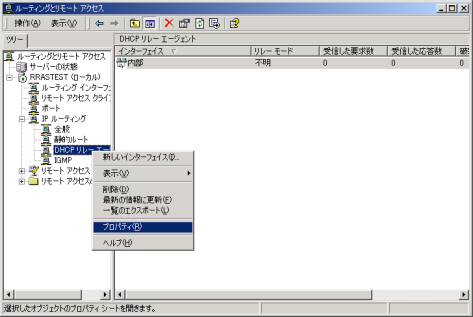

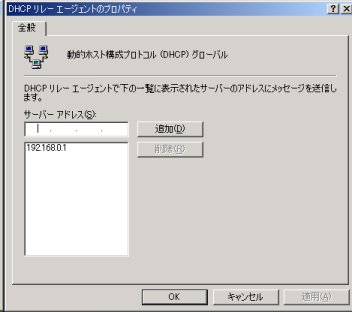

- 最後にDHCPリレーエージェントの設定を行う。DHCPリレーとは、DHCPサーバが自分の置かれているセグメント以外のネットワークにあるクライアントに対して、IPアドレスを発行するシステムだ。[IPルーティング]-[DHCPリレーエージェント]-[プロパティ(R)]から設定画面を開く。

設定画面で配布を受けるDHCPサーバのIPアドレスを設定する。

上記の設定で、リモートアクセスVPNについては設定は完了だ。

もう一つの設定方法〜インターネット直づけでVPNサーバ

もう一つの設定方法が、VPNサーバをインターネットに直づけで利用する方法だ。ごく小さいネットワークの場合はWindows 2000 Serverをルータ代わりに利用したり、ゲートウェイにあたるルータがVPNパススルー設定がない(VPNに対応していない)ことなどがあるだろう。この場合はインターネットに直づけの方法(Firewallより外側に配置)をとることもできる。ここではPPPoEを利用した"デマンドダイアル"設定を行うことで接続を確立する方法を紹介する。

PPPoE の設定

Windows 2000ではPPPoEを利用する場合はプロトコルスタックをインストールしなければならない。今回はRAS PPPoEを使ってPPPoEを設定する。

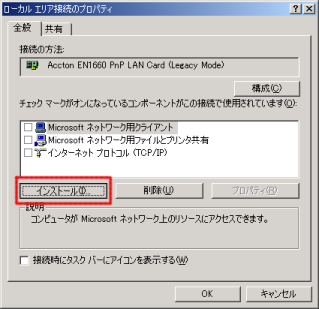

- RAS PPPoEをインストールする。インストールファイルを入手したあと、[ネットワーク接続]-[(WAN側NIC名)]右クリック-[プロパティ(R)]-[インストール]をクリックする。

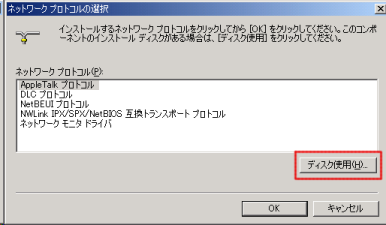

- [プロトコル]-[追加(A)]-[ディスク使用(H)]をクリックし、[参照(B)]からインストールファイルのあるディレクトリを指定する。ネットワークプロトコルに"PPP over Ethernet Protocol"と表示されたら[OK]をクリックする。

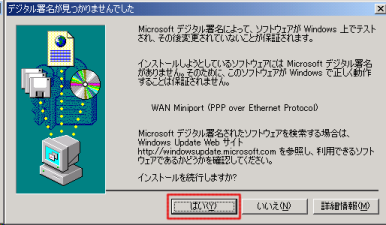

- ドライバのインストール許可が表示されるので[はい(Y)]を押して許可する。複数回同じ設定が出るが、異常ではない。

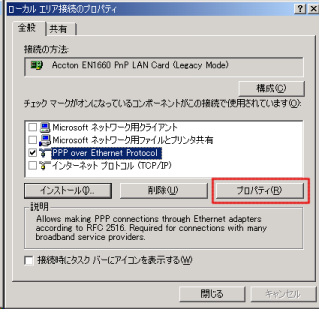

- "ネットワーク接続のプロパティ一覧"にRAS PPPoEが含まれているので、チェックボックスがONになっているのを確認する。またPPPoE以外のチェックボックスはOFFに設定すること(セキュリティ上の理由)。RAS PPPoEをクリックして[プロパティ(R)]をクリックする。

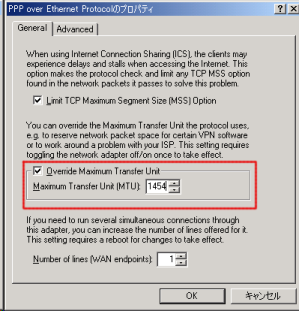

- [General]タブの"Override Maximum Transfer Unit"チェックボックスをONにして、"Maximum Transfer Unit"を1454に設定する(NTTフレッツの場合)。なおこの設定は再起動後に有効となる。

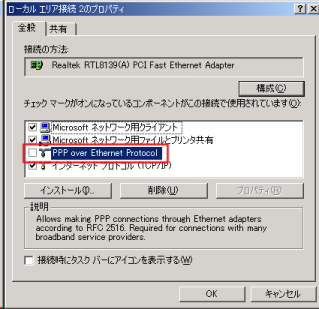

- RAS PPPoEはすべてのインターフェイスにインストールされる。セキュリティ上必要なもの以外のインターフェイス(LAN側NICなどは、設定をはずして置いた方がいいだろう。チェックボックスをOFFにすればよい。

VPN サーバの設定方法(+デマンドダイアル設定方法)

VPNサーバのセットアップの方法は基本的には通常の設定方法と同じである。相違点は、インターネット接続のためのインターフェイスがこの段階では存在しないので、 WAN接続インターフェイス選択画面で "インターネット接続がありません" を選択するあたりだ。ただしセットアップウィザード完了後に、まずWAN側の接続として "デマンドダイアルインターフェイス" を追加で設定する必要がある。

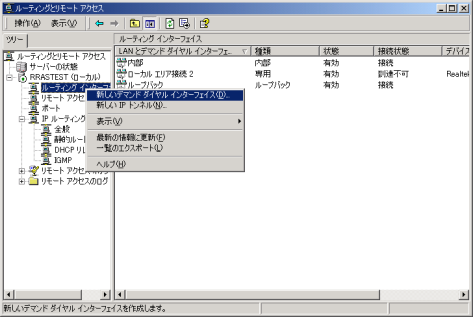

- まず[ルーティングインターフェイス]-[新しいデマンド ダイアル インターフェイス(D)]からデマンドダイアル作成ウィザードを起動する。

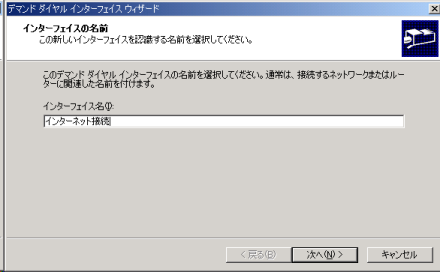

- 次にいくつかの画面を[次へ(N) >]で進めると、以下の画面が表示されるので、デマンドダイアル名を入力する。日本語文字で問題はない。

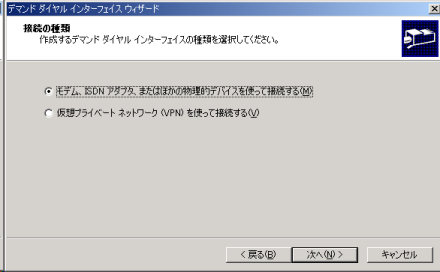

- 物理インターフェイスを利用するか仮想インターフェイスを利用するか選択する。仮想インターフェイスは "ネットワーク間VPN" などに利用するのでこの場合は物理インターフェイスを選択する。

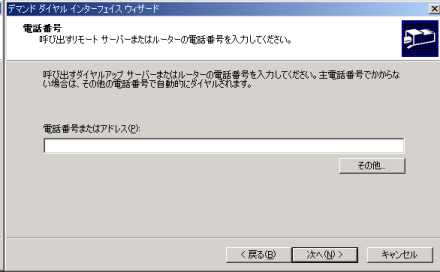

- 次に以下の画面が表示されるので[次へ(N) >]をそのままクリックする。ダイアルアップでインターネットにつなげる場合は欄に電話番号を入力するが、ADSL環境では必要ない。

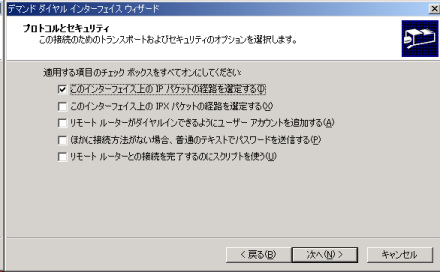

- 次に下記の画面が表示されるので、通常はそのまま[次へ(N) >]をクリックする。接続先が他のVPNサーバであったり、接続時にスクリプトが必要な場合など状況に応じて他のチェックを使う場合もある。

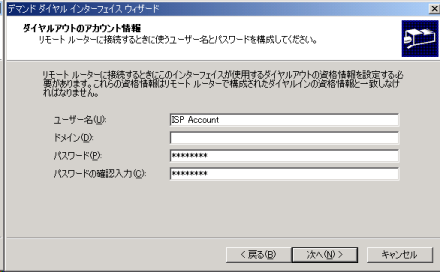

- 次にデマンドダイアルが接続するための資格情報(アカウント情報)を以下の画面から入力する。プロバイダの設定事項を確認すること。

デマンドダイアルの設定が完了したら、[ルーティングインターフェイス]内にあるデマンドダイアルインターフェイスを右クリック-[プロパティ(R)]から詳細設定を確認する必要がある。

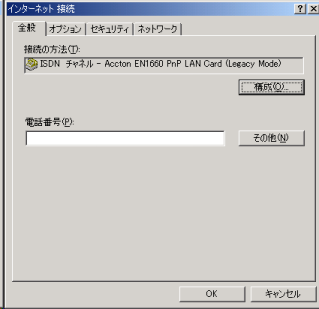

- [全般]タブでは以下のように表示されているはずである。"ISDNチャネル" と表示されていても、これはWindows 2000開発時にはPPPoEのようなプロトコルを想定していなかっただけなので、気にする必要はない。万一ネットワークインターフェイスが正しくない場合は正常に機能しない。

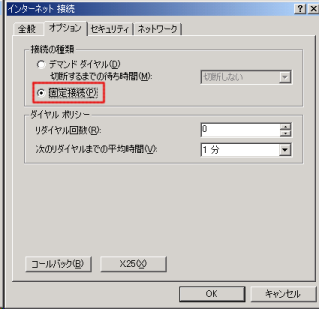

- [オプション]タブでは、時間制限な接続か常時接続が選択できる。"固定接続(P)" を選択する。

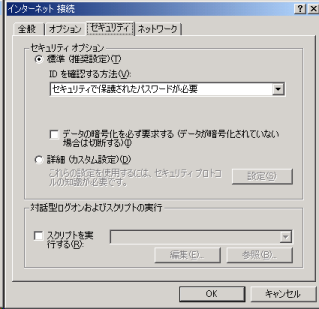

- [セキュリティ]タブでは、ネットワークに接続する際の暗号化方式等を選択する。通常は "セキュリティで保護されたパスワードが必要" で問題ないが、プロバイダによってはCHAP v2等の暗号化プロトコルをサポートしていない場合、"セキュリティで保護されないパスワードを許可する" 設定が必要なこともある。プロバイダの設定を確認されたい。

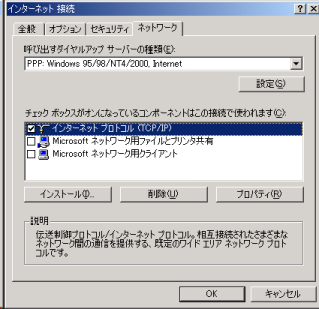

- [ネットワーク]タブでは、ネットワーク環境全般の設定を確認変更できる。コンポーネントの設定では"TCP/IP"以外のチェックは必ずはずしておくこと。外部に対してWindowsネットワークを有効にする運用はセキュリティ上好ましいものではないからだ。

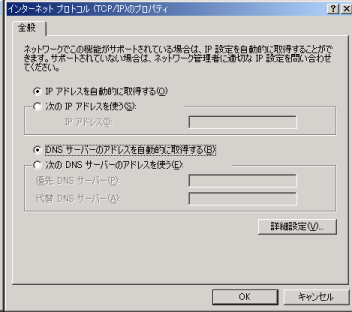

- デマンドダイアルのネットワーク設定をする場合、上記の"TCP/IP"の[プロパティ(R)]から設定を行う。以下の画面が表示されたら、必要な設定を行うことができる。

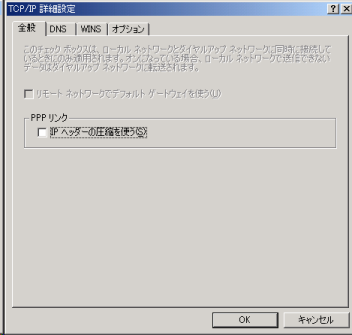

- さらに[詳細設定(V)]から、最終的な細かい設定が行える。[全般]タブではPPP設定用に"IP ヘッダーの圧縮を使う(S)"項目があるが、これはダイアルアップPPP向けの設定のため不要である。

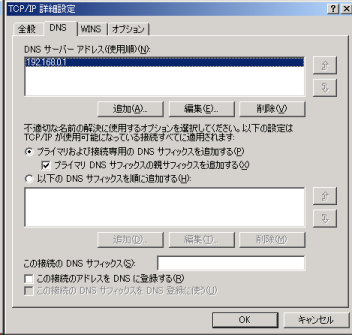

- [DNS]タブでは、利用時に参照するDNSのアドレスを入力する。自環境内にDynamic DNSに対応したDNSサーバがあればそれを入力し、ない場合はISPのDNSを指定してもよい。ただしISPのDNSサーバを指定した場合は "この接続のアドレスをDNSに登録する" チェックボタンを必ずはずすこと。そうしないと不要な要求がDNSサーバに送信され、相手に迷惑がかかるので要注意だ。ちなみに隣の[WINS]タブ欄は空白で問題ない。むしろWINSアドレスは記載するべきではない。

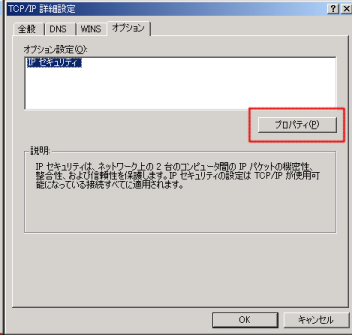

- [オプション]タブではIPセキュリティ(IPSec)の設定ができる。"IPセキュリティ" をクリックして、[プロパティ(R)]をクリックすると下側の画面が現れるのでL2TPの設定が必要な場合は設定を変更する。"サーバー(セキュリティが必要)" を選択する(Request)。この場合は、すべてのネットワークインターフェイスに設定が反映される(LAN内もIPSec通信を受け付ける)ことに注意してほしい。ちなみにこの設定は "ローカルセキュリティポリシー" 等からでも実は設定が可能だ。

VPN サーバの詳細設定 (Firewall 型)

基本的には、VPN サーバの詳細設定 (DMZ 型)と同様の事項を確認すればよい。ただし、この場合はFirewallを兼ねる部分があるため、主にパケットフィルタリング設定について、注意する必要がある。

- DMZ型との相違点として、デマンドダイアルインターフェイスでのフィルタリング設定がある。[サーバ(ローカル)]-[IPルーティング]-[全般]から[(デマンドダイアル接続)] を右クリック-[プロパティ(R)]で以下の画面を呼び出し、[入力フィルタ][出力フィルタ]それぞれについて、パケットフィルタリングを以下のように設定する(デマンドダイアルの場合は初期設定は制限はかかっていない)。

PPTP向け設定、ネットワーク間VPN設定(オプション)、L2TP向け設定などは上記と同じであるが、加えてプロバイダからDHCPでアドレス交付を受ける場合は、追加でポートを開けておかなければならないケースがある。また試験運用などで動的IPしか利用できない場合は[宛先アドレス][発信アドレス]とも"任意"にせざるを得ないだろう。

パケットフィルタリング(入力) パケットフィルタリング(出力) 以下のパケットのみ通過(DROP)とする 以下のパケットのみ通過(DROP)とする 宛先アドレス 発信アドレス プロトコル 宛先ポート 発信ポート 宛先アドレス 発信アドレス プロトコル 宛先ポート 発信ポート VPNサーバのWANアドレス 任意 TCP 1723 任意 任意 VPNサーバのWANアドレス TCP 任意 1723 VPNサーバのWANアドレス 任意 47(番号) 任意 任意 任意 VPNサーバのWANアドレス 47(番号) 任意 任意 VPNサーバのWANアドレス 任意 確立済み TCP 任意 1723 任意 VPNサーバのWANアドレス 確立済み TCP 1723 任意 VPNサーバのWANアドレス 任意 UDP 500 任意 任意 VPNサーバのWANアドレス UDP 任意 500 VPNサーバのWANアドレス 任意 UDP 1701 任意 任意 VPNサーバのWANアドレス UDP 任意 1701 任意 任意 UDP 67 68 任意 任意 UDP 67 68

後の項目は上記のとおりの設定で問題はないはずだ。

オプショナルな設定〜その他の項目

オプションとしてその他の追加サーバの設定によって、管理が便利になったりセキュリティ上の設定が向上したりする。それはL2TP IPSecに関するものとRADIUSサーバに必要な設定である。

L2TP IPSec 用の設定〜証明書サービスの導入

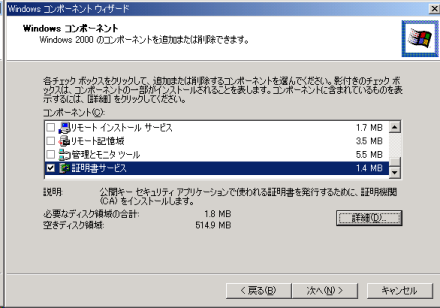

ご存じの方も多いと思うがL2TP認証時はユーザアカウントの他に"コンピュータ認証"が行なうことができるが、これを実現するにはサーバとクライアント間で証明書認証(X509)がサポートされていなければならない。Windows 2000 Serverであれば、これは"証明機関"コンポーネントをインストールすれば利用できる。ちなみにWindows 2000 Professionalにはこのサービスはないため、証明書による認証をProfessional同士の通信で行うことはできない。

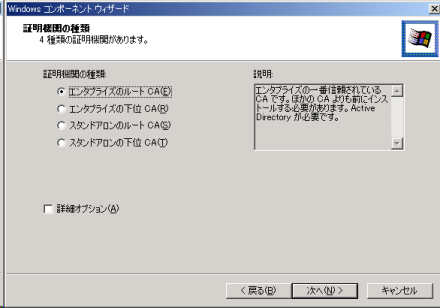

- サーバの[コントロールパネル]-[アプリケーションの追加と削除]-[Windows コンポーネントのインストール]から"証明書サービス"をインストールする。インストール後のドメインに参加したり参加をやめたり、コンピュータ名を変更することは出来ないので、注意すること。

- インストールを終了すると、CA証明書の設定画面となる。信頼ある第三者機関からのものをインポートしてもよいし、自前で作成することもできる。ただしActive Directoryに参加していない場合は、"エンタプライズの証明書" は作成できないので注意すること。ここでは、最上位のルートCA証明書を作成する。

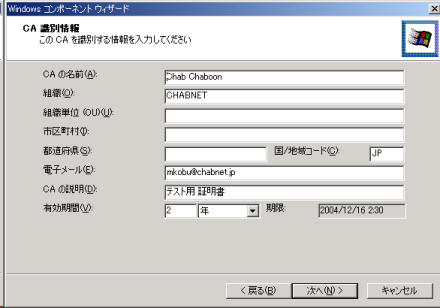

- すぐに作成の画面が表示されるので、必要項目を入力し、先に進む。

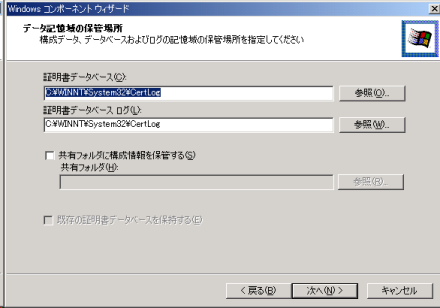

- 証明書のデータベースのディレクトリを指定する。通常は外部から手の届かないNTFSなディレクトリに指定するべきだが、いくつかの証明機関でデータベースを共有する場合はその場所を指定する。

- 先に進むと、証明書の作成とコンポーネントのインストールおよび設定が行われる。以下の画面が表示されたら、コンポーネントのインストールは完了だ。

証明書サービスをインストールしたら、各コンピュータが証明書を取得するように設定する必要がある。Active Directory環境ではグループポリシーを利用した証明書自動取得ポリシーを設定するといいだろう。

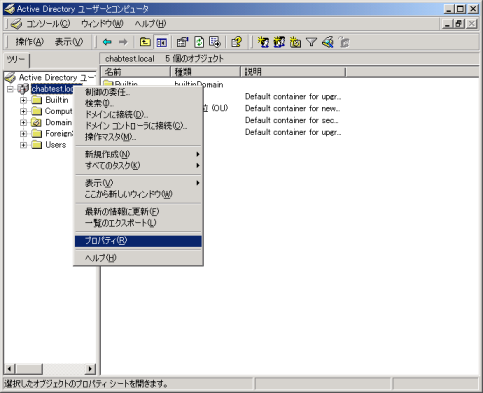

- まず"Default Domain Policy"を編集するため、ポリシーを呼び出す必要がある。"Active DIrectoryユーザーとコンピュータ" スナップインから[(ドメイン名)]を右クリック-[プロパティ(R)]をクリックする。

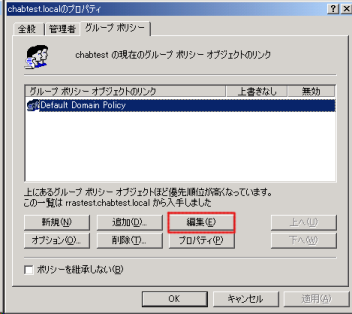

- 次に[セキュリティ]タブをクリックし、"Default Domain Policy"をクリックして[編集(E)]をクリックすれば、ポリシーを編集できる。

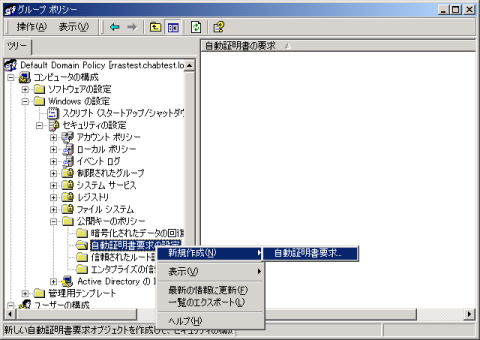

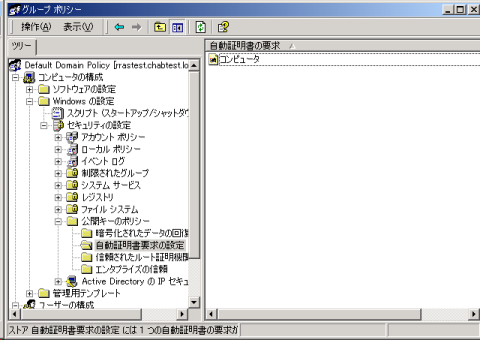

- グループポリシーエディタで[コンピュータの構成]-[Windows の設定]-[セキュリティの設定]-[公開キーのポリシー]-[自動証明書要求の設定]を右クリック-[新規作成(N)]-[自動証明書要求...]をクリックすると、自動証明書要求のウィザードが開始される。

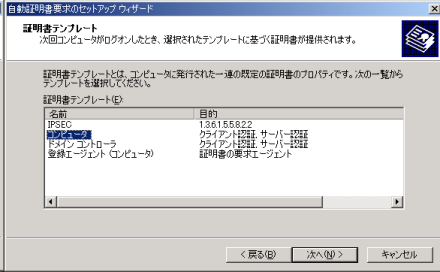

- ウィザードが進んで以下の画面が表示されたら、"コンピュータ" を選択し[次へ(N) >]をクリックする。

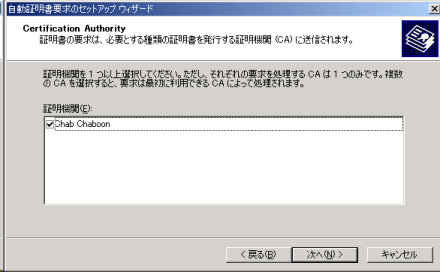

- 対象となる証明機関が表示されるので、確認して[次へ(N) >]をクリックする。

- ウィザードが終了したら、自動証明書の要求ポリシーに "コンピュータ" が指定されているのを確認する。また必要に応じて"secedit /refreshpolicy machine_policy"コマンドで他のドメインコントローラに内容を伝達する。これにより、ドメインに参加するWindows 2000以上のコンピュータはコンピュータ証明書を自動的に取得できるようになるはずだ。

IPSec ポリシー設定の方法

TCP/IPのIPSec設定については、TCP/IPのプロパティから設定できることはすでに説明したが、複数のコンピュータに同時に設定するにはポリシー設定が便利だ。クライアントに対しても設定可能だが、今回は複数のドメインコントローラに対して設定を行ってみる。

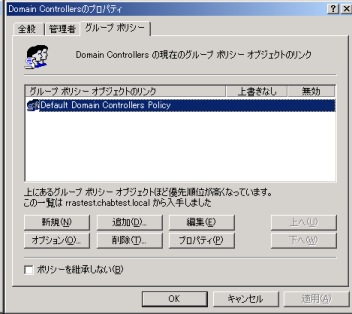

- ポリシーを設定したいOUからGPO(グループポリシーオブジェクト)を呼び出す。今回は"Default Domain Controller Policy"で複数のドメインコントローラに設定を行う。[Domain Controllers] OU を右クリック-[プロパティ(R)]から呼び出せばよい。

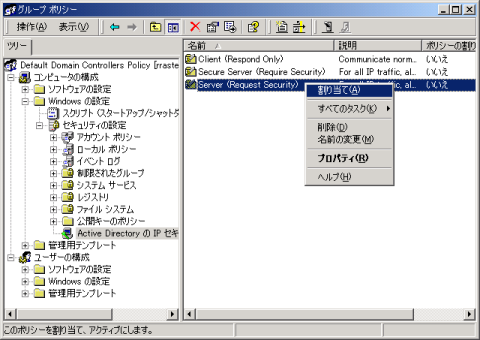

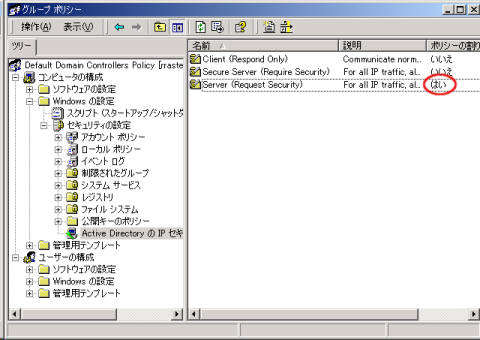

- グループポリシーエディタで[コンピュータの構成]-[Windows の設定]-[セキュリティの設定]-[Active Directory の IP セキュリティポリシー]から必要な設定をクリックし[割り当て(A)]で割り当てる。今回は"Request Security"設定がよいだろう。

ちなみに割り当ての内容は下記のようになっている。

IPSecポリシー 内容 Client (Respond Only) クライアント向け設定。単純にIPSecを要求するサーバとはIPSec通信をおこない、そうでない端末とは通常の通信を行う。 Secure Server (Require Security) IPSecサーバ向け設定。高いセキュリティを確保するため、すべての通信にIPSecを要求する。結果IPSecが確立できない端末とは通信を遮断する。 Sever (Request Security) IPSecサーバ向け設定。IPSec通信を要求するが、IPSec通信を行わない端末に対しても通信を許可する。IPSec混在環境やパブリックサービスを行っているサーバ向け。

- 割り当てが完了したら、割り当てたポリシーが "はい" に変わっていればOKだ。ただしポリシー設定伝達には時間がかかる。必要があれば再起動した方が早い場合もある。

RADIUS サーバでの設定/管理方法

RADUISとはRemote Authentication Dialin User Serviceの頭文字で、ダイアルインユーザの認証管理を行うためのサーバと理解すればよいだろう。ユーザ認証情報を別のサーバに置いてセキュリティを高めることや、他のアカウンティングシステムとの互換性をとることが主たる目的である。WindowsではVPNユーザも一種のダイアルインとして管理が可能だ。このサービスはWindows 2000 Server以上で "インターネット認証サービス"(Internet Authentication Service)という名称で標準装備されており、以下の要領で設定を行うことができる。通常はVPNサーバとは別のサーバにインストールして利用する。

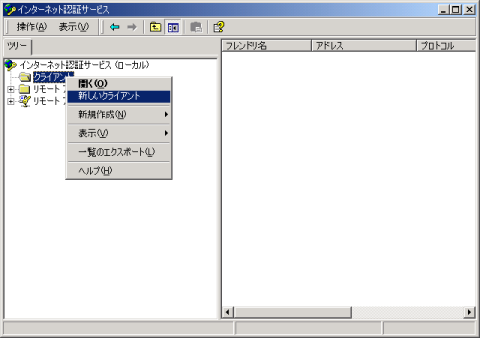

- 他のWindows 2000 Server上の[コントロールパネル]-[アプリケーションの追加と削除]-[Windows コンポーネントの追加]から、[ネットワークサービス]-[インターネット認証サービス]を選択すればインストールできる。完了したら、[管理ツール]からスナップインを起動すし、[クライアント]-[新しいクライアント]とクリックする。

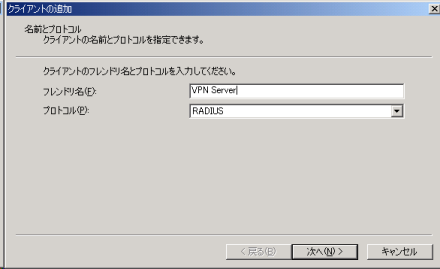

- フレンドリ名とサポートするプロトコルを設定する。フレンドリ名は単なる名前なので任意でよい。プロトコルは通常は"RADIUS"を設定する。

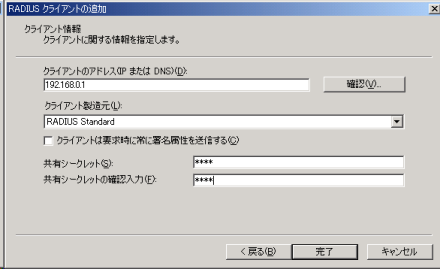

- クライアントのIPアドレス、共有シークレットを設定する。クライアントとはこの場合、認証サービスを受けるVPNサーバのことである。共有シークレットとはクライアントとの一種の共有パスワードである。なお、"クライアントは要求時に常に署名属性を送信する(C)" はクライアントとのRADIUS認証の際クライアントのデジタル署名を義務づけるオプションだ。

IASの設定がすんだら、クライアント(VPNサーバ)側の設定を行う。この設定はVPNサーバの構築時に設定しなければならず、すでに構築済みの環境へ導入する場合は、一度VPNサーバを無効化しなければならないので注意すること。またIAS設定前にこの設定を有効にするとVPNサーバ自体が正常に稼働しないので、必ず先にIASの設定は済ませておかなければならない。

- 通常の設定方法のRADIUSを使うかどうかの確認時に "はい(Y)" を選択する。

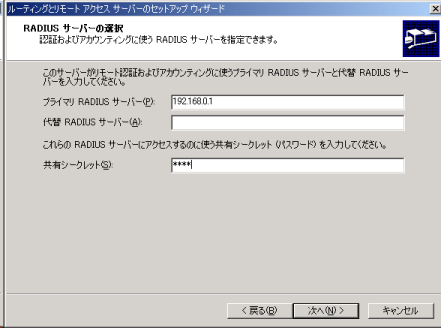

- 次にRADIUSサーバ(IASサーバ)のIPアドレスと共有シークレットを入力すればよい。あとは通常の設定方法を続ければセットアップは完了だ。

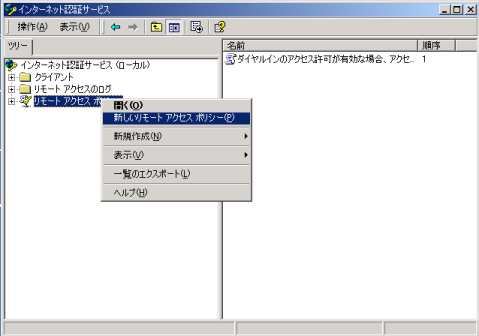

IASサーバのポリシー管理は、スナップインから、新規にポリシーを加える形で設定する。なお、既存のポリシーは初期設定(Active Directoryユーザオブジェクトプロパティの設定に従う)なので、削除はせずに一番下(最後の項目)に持っていく運用にした方がいいだろう。

- ポリシーを追加するには[リモートアクセスポリシー]-[新しいリモートアクセスポリシー]をクリックする。

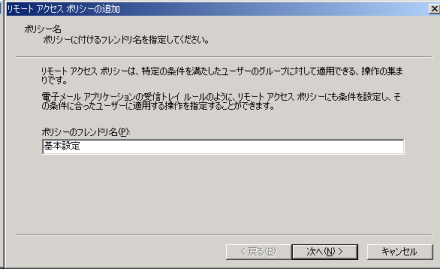

- ポリシー名を設定する。任意の文字列でかまわないが、内容がわかりやすいように設定するといいだろう。

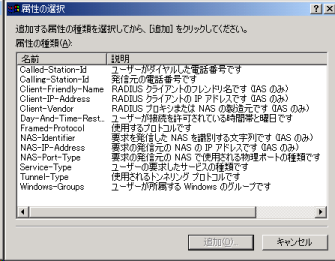

- どのような内容についてどのように設定するのか、条件内容を追加する。空欄のボックスが表示されるので、[追加(A)]をクリックして以下の画面を表示し、項目をクリックする。もちろん複数項目について設定可能だし、設定後にポリシーのプロパティから変更する事もできる。

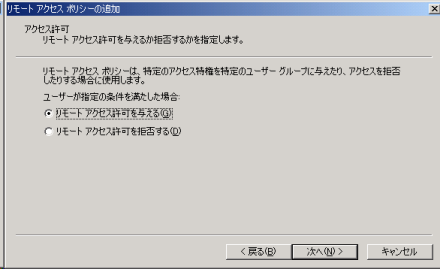

- 次に、(接続時の状態やグループなどの)条件を満たしたユーザに対するダイアルインの可否を設定する。

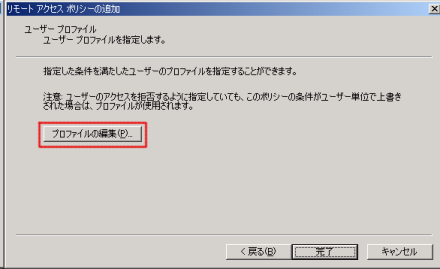

- 最後に、条件を満たしたユーザのダイアルインプロパティについて、IASポリシー側から指定することができる。ただし相反する内容がActive Directoryユーザオブジェクトプロパティで設定されていた場合は、そちらが優先になるので注意する。

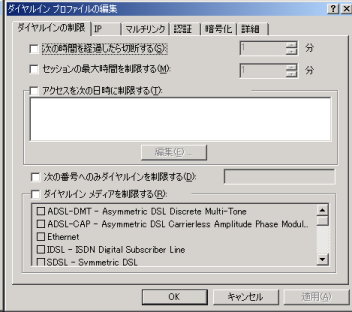

上記の[プロパティの編集]をクリックすると下の画面から、適用させるプロパティを設定することができる。

まとめ〜運用のコツ?〜

まとめといっても難しいことはない。要はTCP/IPの話がある程度理解できていれば、問題はないと思うが...。

- VPNサーバはルータの一種である。であるからルータとして必要な設定項目を確認すればよい。

- パケットフィルタリングはセキュリティ上、重要な項目である。内容を正しく理解して運用しないと思わぬ落とし穴が待っている。

- L2TP IPSecを利用する場合は証明書サービスを利用するか仮共有鍵を作成しなくてはならない。また、IPSecポリシーをRequest Server以上に設定する必要がある。

- xDSLで運用すればコストをかけずにイイセンのシステムは構築できる。ノイズ源を取り払いなるべくベストエフォートを引き出す環境に持っていくのが肝心だ。

- L2TP IPSecを利用する場合、Service Pack 3を適用することを推奨する。特にService Pack 2を利用する場合は、Q301337を適用するとNTTフレッツADSL等で利用する際のトラブルを回避できる。

- 認証が堅固なので、できればL2TPを利用した方がよい。しかしこの方が切断されやすいことも確かだ。

- VPNサーバ上に他のパブリックサービス(Web,Mail等)を同時稼働させることは推奨されない。セキュリティ上は専用サーバとして運用するのが望ましい。

- スタンドアロン環境であれば、アカウンティング防御の点で有利な面もある。しかしすべての機能を引き出すにはActive Directory環境に組み込んだ方がよさそうだ。

- 作りっぱなしで放置は厳禁!運用Logは必ずとっておこう。もちろん、定期的にチェックしないと意味がないけど。

まだ、いうべき事はたくさんあるような気がしますが、とりあえず一段落ということで。次回はあえてアブナイ設定ありありな関連Tips集をやりましょうか...。

Modified on 2003/04/21